Archive for April 2017

Daftar Game Unik dan Paling Ditunggu di Bulan Mei 2017

0

Ternyata bukan hanya Persona 5 yang menjadi permainan terbaik di bulan April. Para pemilik Nintendo Switch saat ini sedang bergembira dengan Mario Kart 8 Deluxe, game What Remains of Edith Finch menjadi kejutan menyenangkan, lalu Nier: Automata akhirnya bisa dinikmai gamer PC di Asia. Tapi jangan terlena, bulan Mei menyimpan koleksi yang tak kalah seru.

Pelepasan karya digital baru Arkane dan NetherRealm Studios memang menjadi perhatian, namun banyak orang juga penasaran dengan satu game shooter yang dikembangkan eksklusif buat PlayStation VR, dan selanjutnya, pemilik Nintendo 3DS juga tengah menanti permainan Fire Emblem baru. Simak rincian tanggal rilis game-game menarik itu di bawah dan jangan lupa dicatat agar Anda tidak melewatkannya.

Dari perspektif gameplay, NetherReal memastikan gameplay Injustice 2 lebih baik dan lebih seimbang dibanding game pertamanya. Tapi gameplay bukanlah satu-satunya aspek andalan di seri tersebut. Fans dan para gamer Injustice: Gods Among Us tentunya ingin mengetahui kelanjutan kisah para karakter superhero DC Comics setelah sebuah tragedi mengubah Superman menjadi seorang diktator.

Game

baru Arkane dan NetherRealm memang menjadi pusat perhatian, namun banyak

orang juga penasaran dengan satu game shooter yang dikembangkan

eksklusif buat PSVR.

Ternyata bukan hanya Persona 5 yang menjadi permainan terbaik di bulan April. Para pemilik Nintendo Switch saat ini sedang bergembira dengan Mario Kart 8 Deluxe, game What Remains of Edith Finch menjadi kejutan menyenangkan, lalu Nier: Automata akhirnya bisa dinikmai gamer PC di Asia. Tapi jangan terlena, bulan Mei menyimpan koleksi yang tak kalah seru.

Pelepasan karya digital baru Arkane dan NetherRealm Studios memang menjadi perhatian, namun banyak orang juga penasaran dengan satu game shooter yang dikembangkan eksklusif buat PlayStation VR, dan selanjutnya, pemilik Nintendo 3DS juga tengah menanti permainan Fire Emblem baru. Simak rincian tanggal rilis game-game menarik itu di bawah dan jangan lupa dicatat agar Anda tidak melewatkannya.

Prey

PC, PlayStation 4, Xbox One – 5 Mei

Prey sangat menarik karena beberapa alasan: game ini merupakan reboot dari kreasi Human Head Studios yang dirilis di tahun 2006, kini digarap oleh tim di belakang seri Dishonored; ia mengusung formula unik dan dianggap gamer sebagai penerus spiritual dari System Shock; lalu penyajian levelnya menyerupai genre Metroidvania, di mana area semakin terbuka luas seiring berjalannya permainan.Forza Horizon 3 – Hot Wheels Expansion

PC, Xbox One – 9 Mei

Microsoft punya rencana buat menghadirkan keseruan bermain Hot Wheels dalam game balap kebanggaan mereka, Forza Horizon 3. Di sana, pemain dapat melakukan berbagai aksi ekstrem dan stunt nekat di atas arena pacu berwarna oranye menggunakan mobil-mobil Hot Wheels legendaris. Expansion pack ini menyajikan enam pulau, 10 mobil, dan mode campaign baru.

The Surge

PC, PlayStation 4, Xbox One – 15 Mei

Tim Deck13 Interactive mendeskripsikan The Surge sebagai perpaduan antara Rise of the Robots (dirilis tahun 1995) dengan seri Dark Souls. Permainan menyuguhkan aksi pertempuran jarak dekat dalam perspektif orang ketiga, mengangkat tema sci-fi. Karakter utama menggunakan jubah exoskeleton untuk mengalahkan lawan-lawannya, dan komponen-komponen di perangkat tersebut bisa dimodifikasi atau digonta-ganti.

Injustice 2

PlayStaion, Xbox One – 16 Mei

Dari perspektif gameplay, NetherReal memastikan gameplay Injustice 2 lebih baik dan lebih seimbang dibanding game pertamanya. Tapi gameplay bukanlah satu-satunya aspek andalan di seri tersebut. Fans dan para gamer Injustice: Gods Among Us tentunya ingin mengetahui kelanjutan kisah para karakter superhero DC Comics setelah sebuah tragedi mengubah Superman menjadi seorang diktator.

Farpoint

PlayStation VR – 16 Mei

Setelah semakin banyak orang merasakan keajaiban virtual reality, kini khalayak menanti ‘killer app‘ yang dapat mengukuhkan VR sebagai medium hiburan next-gen. Farpoint merupakan salah satu kandidat terkuatnya. Game fiksi ilmiah garapan Impulse Gear dan Sony Interactive Entertainment ini membawa Anda berpetualang di sebuah planet asing yang berbahaya, menantang pemain untuk terus bergerak dan bertahan hidup.

Fire Emblem Echoes: Shadows of Valentia

Nintendo 3DS – 19 Mei

Shadows of Velentia ialah remake dari Fire Emblem Gaiden (dahulu dirilis di tahun 1992), game kedua di seri itu. Pemain disuguhkan sebuah kisah para pahlawan Alm dan Celica yang saling berkaitan, ditantang menghadapi pasukan lawan dan menghentikan serangan monster, serta dipersilakan menjelajahi dungeon yang dibangun ulang secara 3D. Gameplay-nya sendiri mengusung formula Fire Emblem klasik.

Sumber : https://dailysocial.id

By : Unknown

Rahasia- rahasia Google

0

Kalo kamu bosan dengan cara searching

Google yang gitu-gitu aja, kamu cobain dulu deh trik-trik berikut.

Bukan cuma seru, tapi juga berguna buat kamu dalam berbagai aktifitas

kamu sehari-hari. Ini dia trik-triknya.

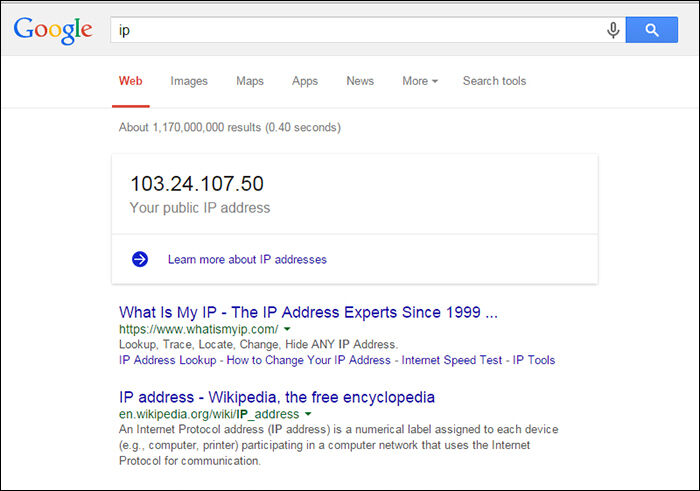

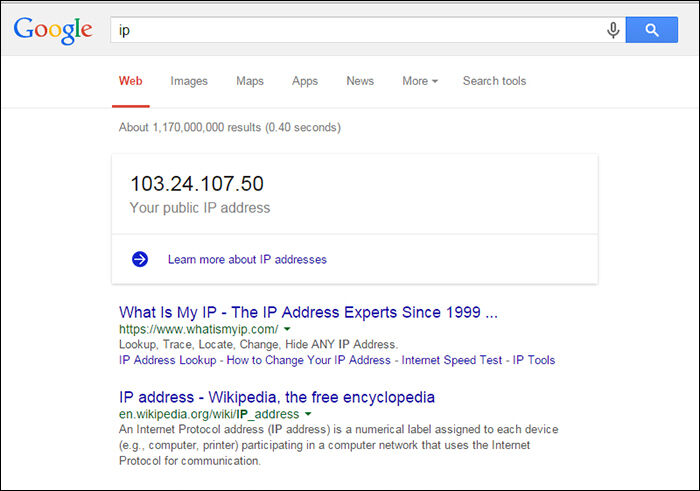

Kalau suatu saat kamu perlu tahu IP adress komputer yang sedang kamu pakai, buka saja Google Search. Tinggal ketik "IP", terus klik search. IP adress kamu akan muncul di pencarian pertama.

Ketikkan "do a barrel roll" pada kolom search, terus pencet Enter. Kamu akan melihat halaman pencarian kamu berguling.

Coba ketikkan "google gravity" di kolom search. Terus klik I'm Feeling Lucky. Hasil pencarian kamu akan berjatuhan karena efek gravitasi.

Caranya sama seperti Google Gravity. Ketikkan "google space", klik I'm Feeling Lucky. Hasil pencarian akan melayang-layang seperti di luar angkasa.

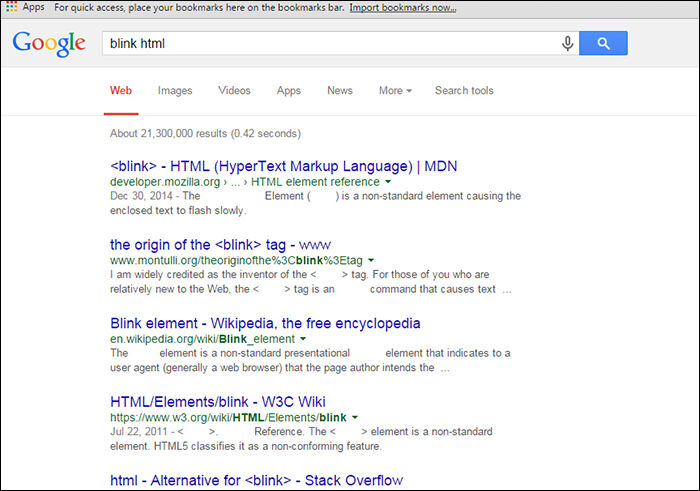

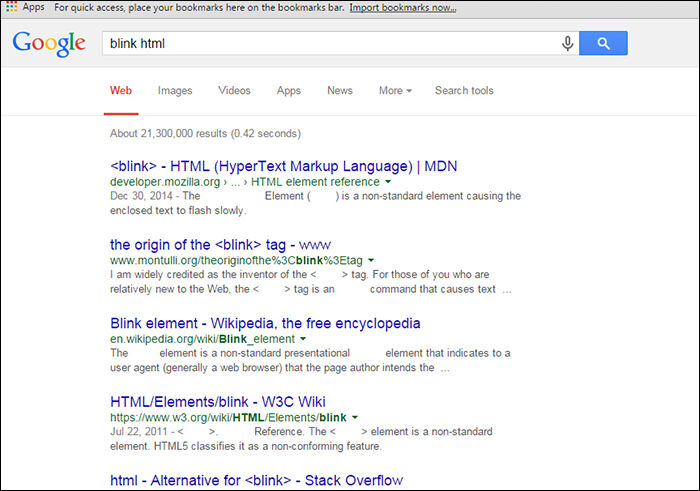

Kalau kamu melakukan pencarian dengan kata "blink html", maka semua tulisan "blink" dan "html" akan berkedip-kedip.

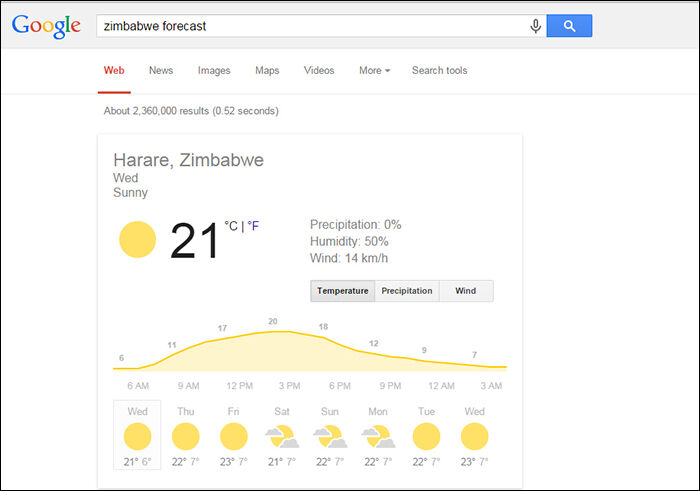

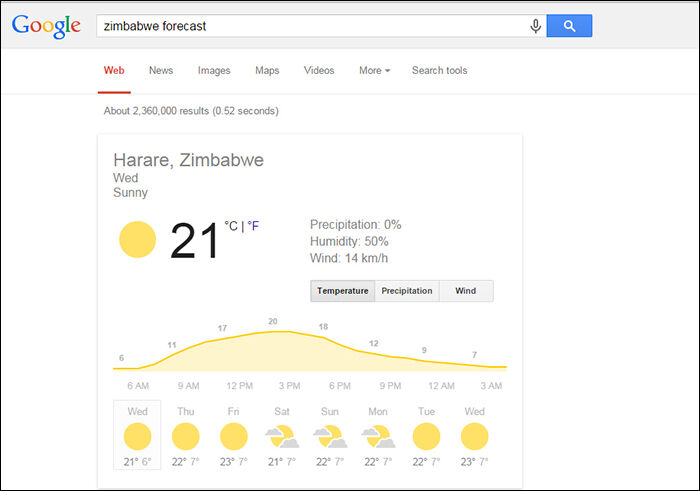

Kamu mau tahu cuaca di Zimbabwe sekarang seperti apa? Ketik saja "zimbabwe forecast" dan kamu akan menerima data ramalan cuaca lengkap untuk hari ini. Kamu juga bisa menggunakan cara tersebut untuk berbagai kota lain di dunia.

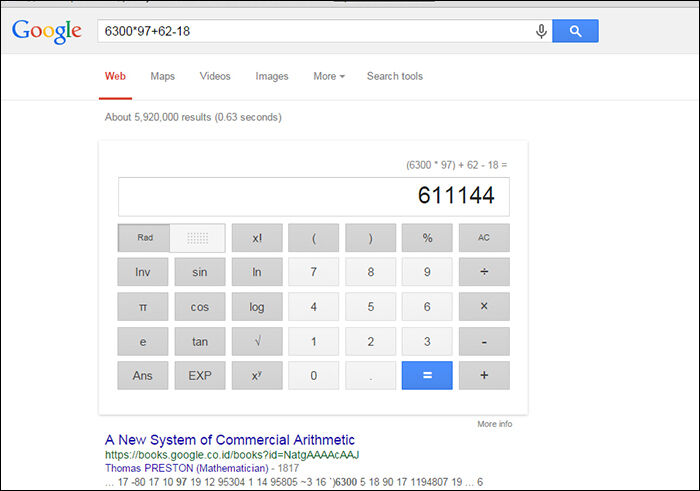

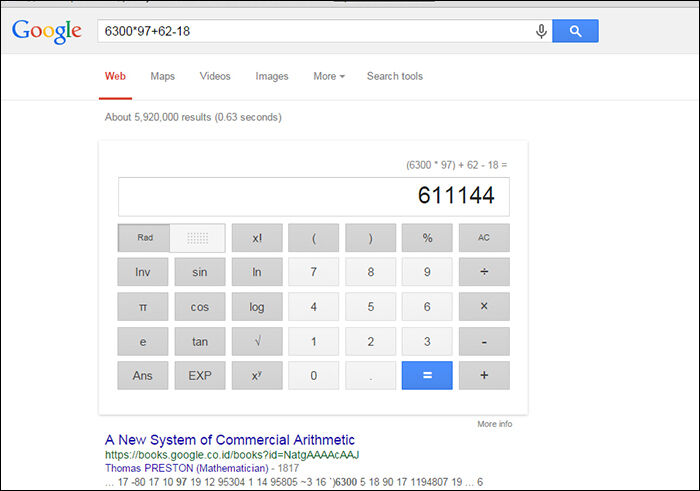

Butuh hitung-hitungan cepat? Coba masukkan sebuah soal matematika di kolom search. Google akan menghitungya untuk kamu dengan fitur kalkulator kerennya.

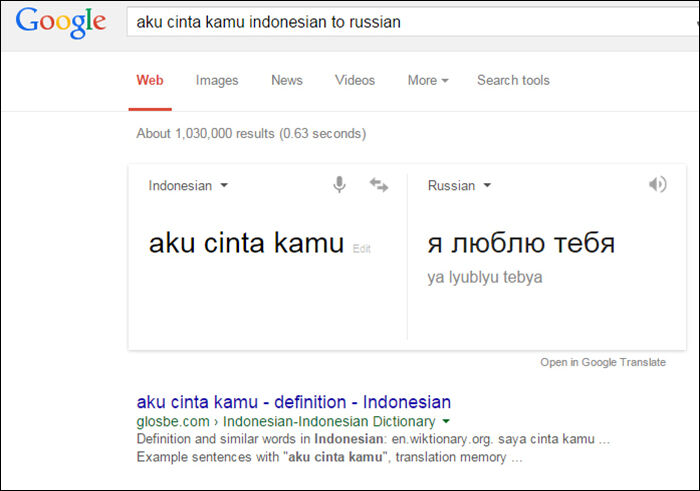

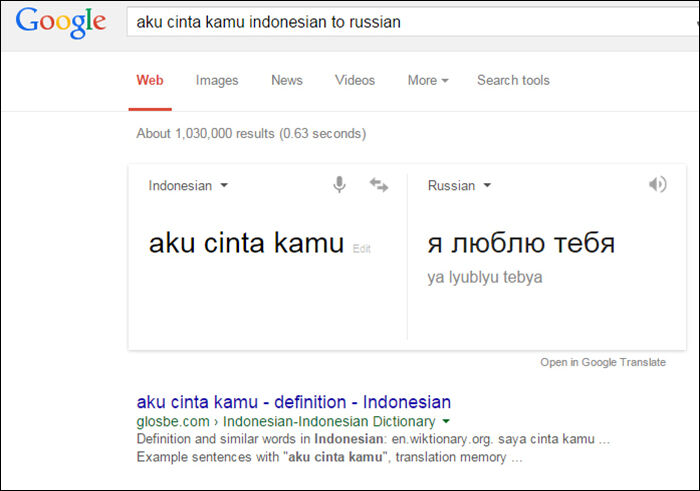

Mau tahu bagaimana cara bilang I love you dalam bahasa Rusia? Ketik saja "aku cinta kamu indonesian to russian" di kolom search. Klik juga ikon speaker di bagian atas hasil pencarian untuk mendengarkan cara pelafalan kalimatnya.

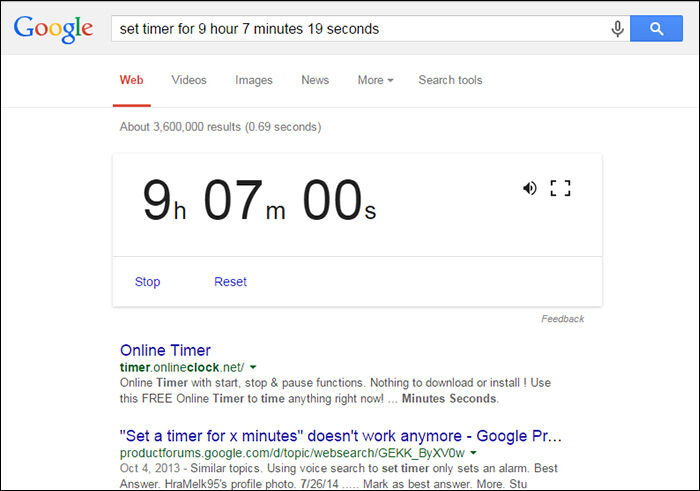

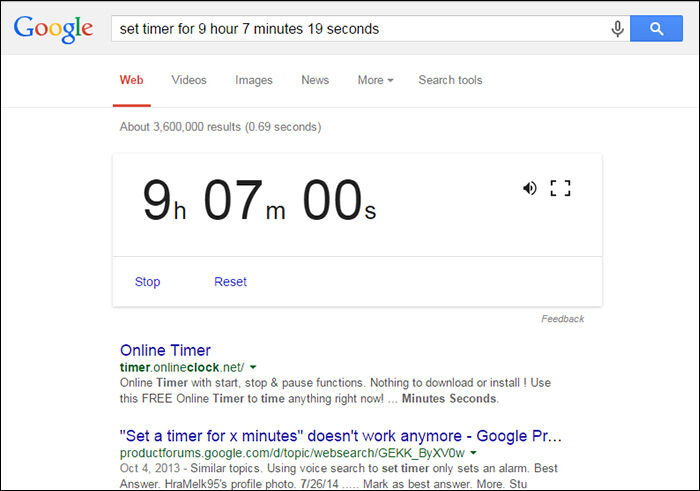

Kamu lagi manggang kue di oven, tapi sambil nunggu mau browsing dulu? Bisa aja, kok. Pakai aja fitur timer di Google Search. Kamu tinggal ketik "set timer for ...hour ...minute ...second". Google akan melakukan hitung mundur dan akan berbunyi jika waktunya habis.

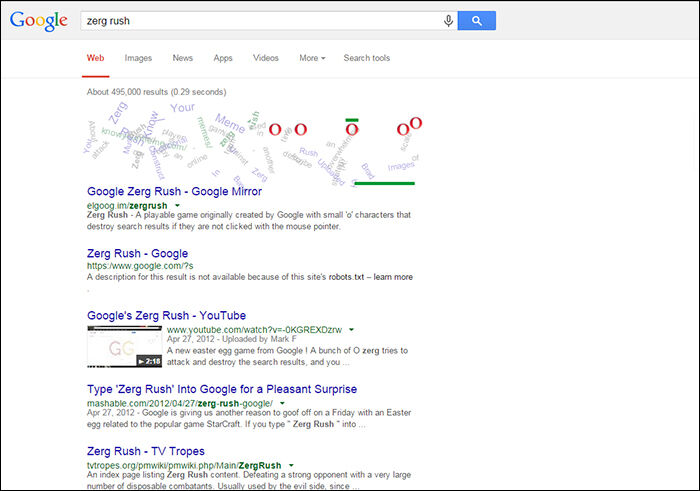

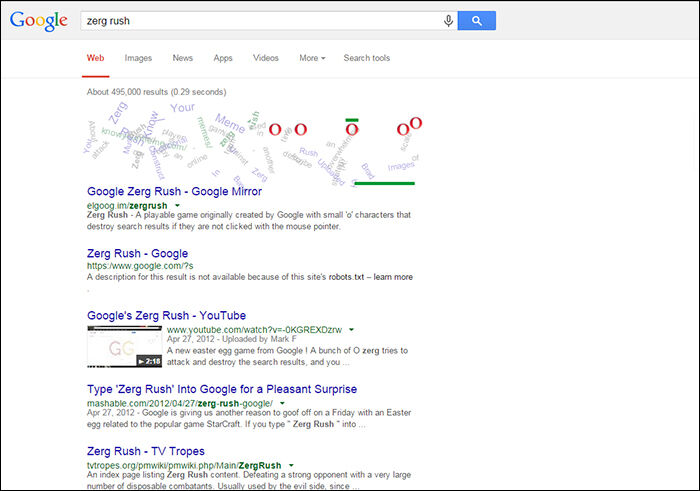

Nah ini dia trik Google Search yang paling seru. Selain mencari informasi, kamu juga bisa main game, loh. Ketik "zerg rush" dan tekan Enter. Kamu akan melihat huruf "O" bertebaran. Klik berkali-kali tiap huruf O yang jatuh sebelum mereka menghancurkan seluruh halaman pencarian kamu!

Game ini sebenarnya merupakan sebuah Google Doodle yang dibuat pada tanggal 21 Mei 2010 untuk memperingati 30 tahun lahirnya Pacman. Namun, sampai sekarang kamu tetap bisa memainkannya.

Sumber: Jalantikus.com

Itulah beberapa rahasia Google yang bisa membantu mengurangi kebosanan anda ketika mencari di Google. Jika anda menemukan rahasia lainya silahkan Komentar

Kalau mau nyari apa-apa di internet, hampir semua orang di dunia pasti

mengandalkan Google Search. Nggak heran kalau saat ini, Google

jadi mesin pencari paling populer di dunia. Tapi ternyata banyak

rahasia loh di baliknya.

Public IP Adress

Kalau suatu saat kamu perlu tahu IP adress komputer yang sedang kamu pakai, buka saja Google Search. Tinggal ketik "IP", terus klik search. IP adress kamu akan muncul di pencarian pertama.

Do A Barrel Roll

Ketikkan "do a barrel roll" pada kolom search, terus pencet Enter. Kamu akan melihat halaman pencarian kamu berguling.

Google Gravity

Coba ketikkan "google gravity" di kolom search. Terus klik I'm Feeling Lucky. Hasil pencarian kamu akan berjatuhan karena efek gravitasi.

Google Space

Caranya sama seperti Google Gravity. Ketikkan "google space", klik I'm Feeling Lucky. Hasil pencarian akan melayang-layang seperti di luar angkasa.

Blink HTML

Kalau kamu melakukan pencarian dengan kata "blink html", maka semua tulisan "blink" dan "html" akan berkedip-kedip.

Laporan Cuaca

Kamu mau tahu cuaca di Zimbabwe sekarang seperti apa? Ketik saja "zimbabwe forecast" dan kamu akan menerima data ramalan cuaca lengkap untuk hari ini. Kamu juga bisa menggunakan cara tersebut untuk berbagai kota lain di dunia.

Kalkulator

Butuh hitung-hitungan cepat? Coba masukkan sebuah soal matematika di kolom search. Google akan menghitungya untuk kamu dengan fitur kalkulator kerennya.

Translator

Mau tahu bagaimana cara bilang I love you dalam bahasa Rusia? Ketik saja "aku cinta kamu indonesian to russian" di kolom search. Klik juga ikon speaker di bagian atas hasil pencarian untuk mendengarkan cara pelafalan kalimatnya.

Timer

Kamu lagi manggang kue di oven, tapi sambil nunggu mau browsing dulu? Bisa aja, kok. Pakai aja fitur timer di Google Search. Kamu tinggal ketik "set timer for ...hour ...minute ...second". Google akan melakukan hitung mundur dan akan berbunyi jika waktunya habis.

Zerg Rush

Nah ini dia trik Google Search yang paling seru. Selain mencari informasi, kamu juga bisa main game, loh. Ketik "zerg rush" dan tekan Enter. Kamu akan melihat huruf "O" bertebaran. Klik berkali-kali tiap huruf O yang jatuh sebelum mereka menghancurkan seluruh halaman pencarian kamu!

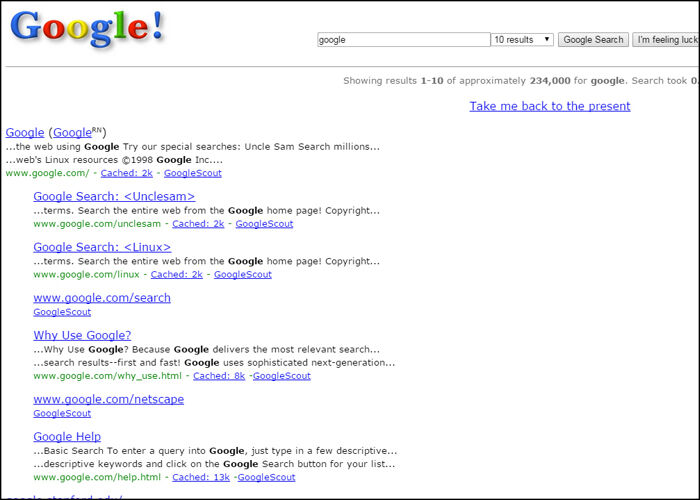

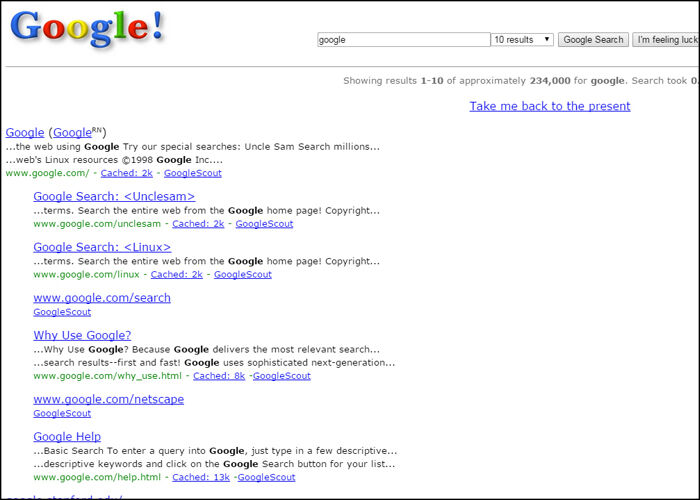

Google 1998

Ketik "google in 1998" dan klik search. Kamu akan melihat tampilan Google saat pertama kali diluncurkan pada tahun 1998.

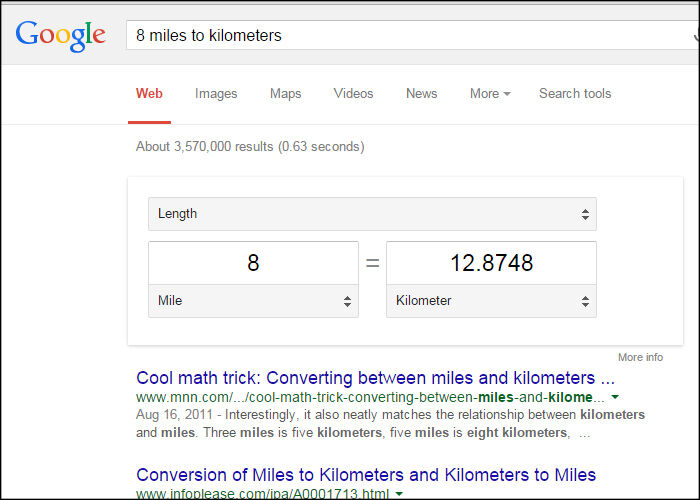

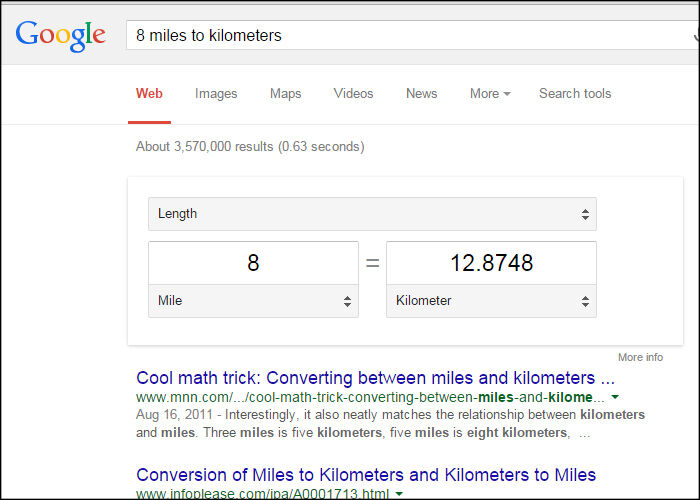

Converter

Google memiliki fitur converter untuk mengonversi berbagai ukuran dan skala. Misalnya kamu mau tahu 8 mil itu berapa kilometer, ketik aja "8 miles to kilometers". Kamu juga bisa menggunakan skala ukuran lain seperti waktu, suhu, kecepatan, dan sebagainya.

Currency Converter

Selain skala dan ukuran, Google juga mampu mengonversi nilai mata uang. Misalnya untuk mengetahui 67 US$ dalam Rupiah, ketik saja "67 dollars to rupiah". Converter ini juga disertai grafik yang menunjukkan kenaikan atau penurunan nilai mata uang tersebut dalam lima tahun terakhir.

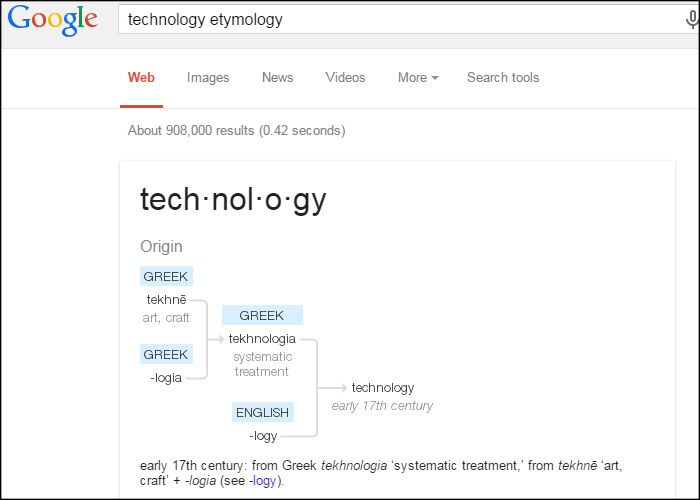

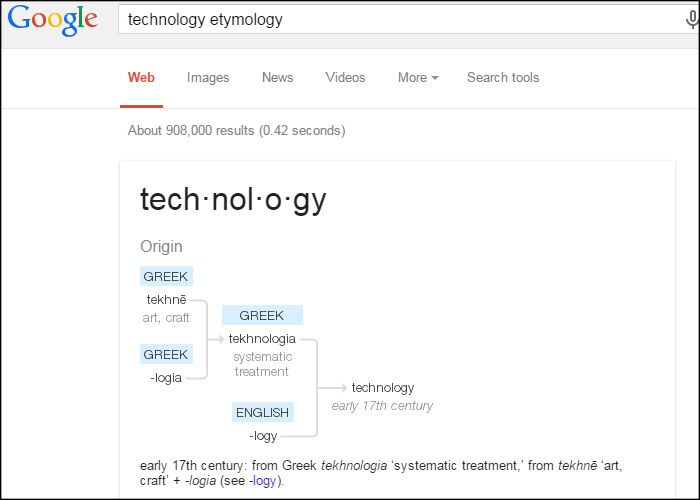

Etimology

Ketik sebuah kata, diikuti "etimology" di belakangnya. Misalnya anda mengetikkan "technology etimology". Google akan menunjukkan etimologi atau asal usul kata tersebut dari segi bahasa dan pemaknaannya. Fitur ini berguna buat kamu yang belajar ilmu sosial atau bahasa dan budaya.

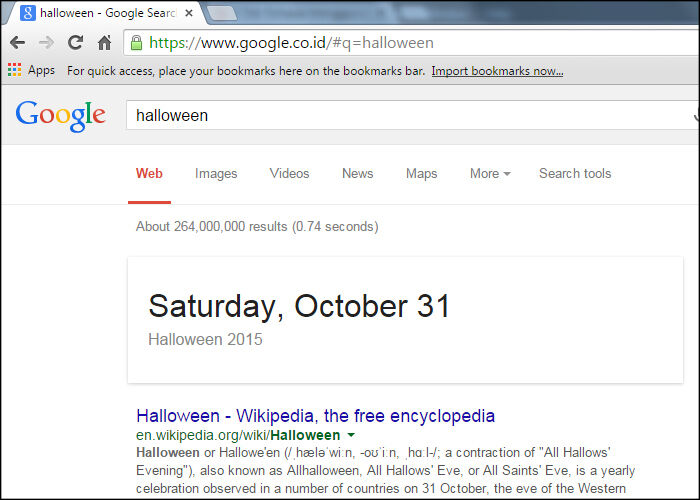

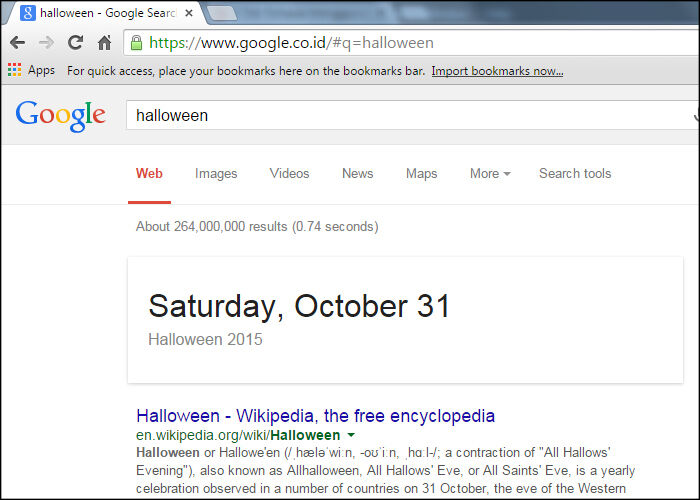

Events

Coba ketik "halloween" dan klik search. Pada baris pencarian pertama, kamu akan melihat hari dan tanggal perayaan tersebut akan diadakan. Kamu juga bisa mengetahui hari dan tanggal perayaan lain seperti Thanksgiving, Earth Hour, dan sebagainya.

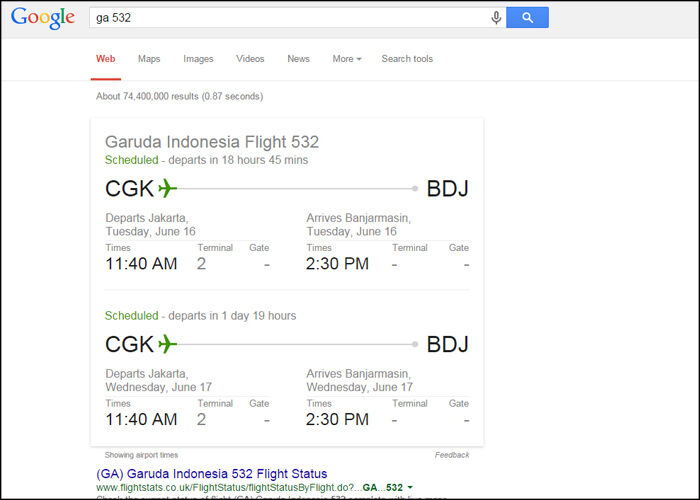

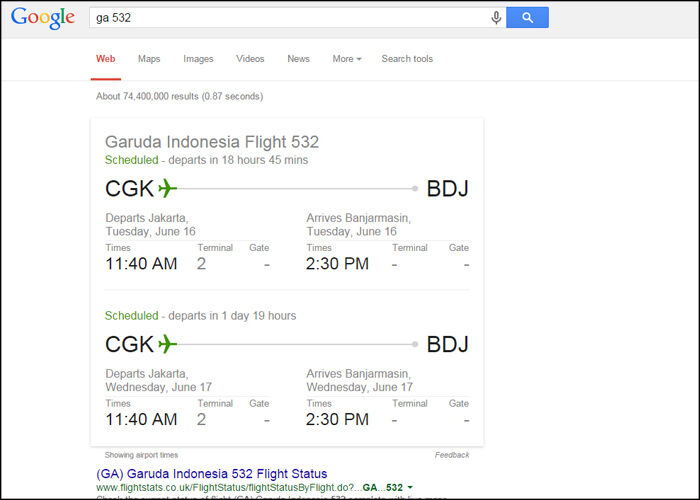

Flight

Buat kamu yang hendak bepergian menggunakan pesawat, ketikkan nomor penerbangan kamu dan klik search. Google akan memberikan informasi tentang tujuan penerbangan, waktu keberangkatan, dan sebagainya.

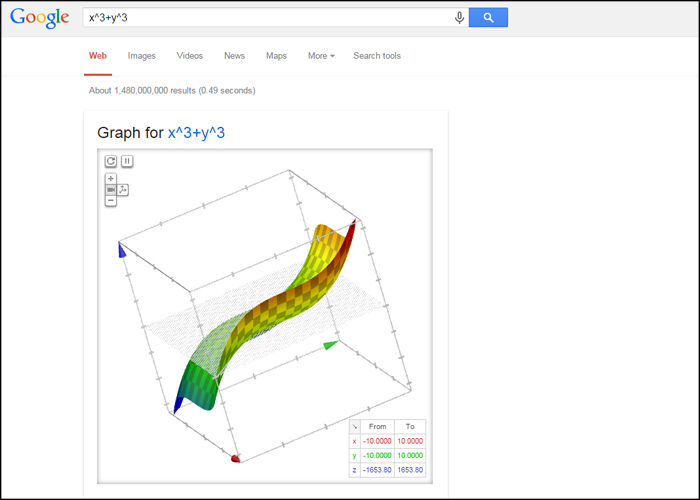

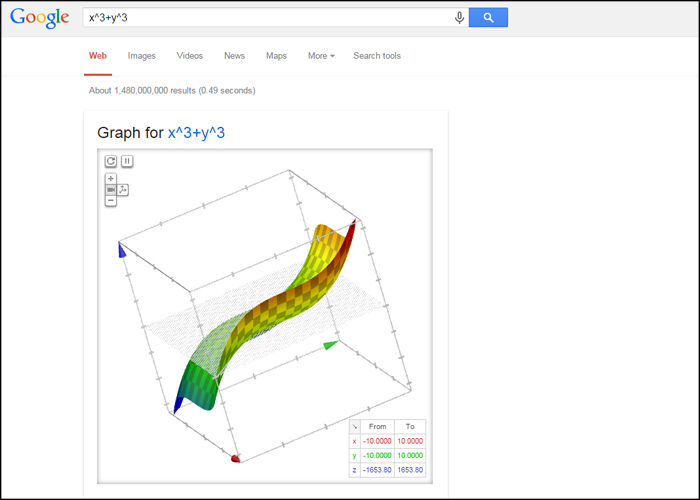

Graphic

Google juga dapat menerjemahkan sebuah persamaan matematika ke dalam bentuk grafik. Ketikkan saja rumus persamaannya, dan klik search. Pada baris pencarian pertama, kamu akan melihat grafiknya.

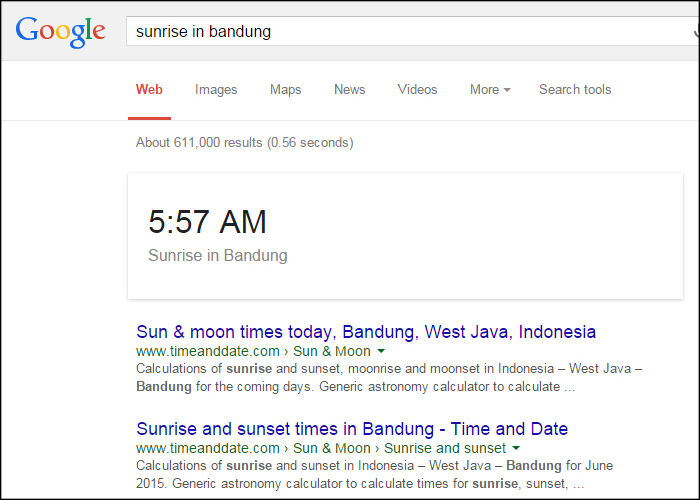

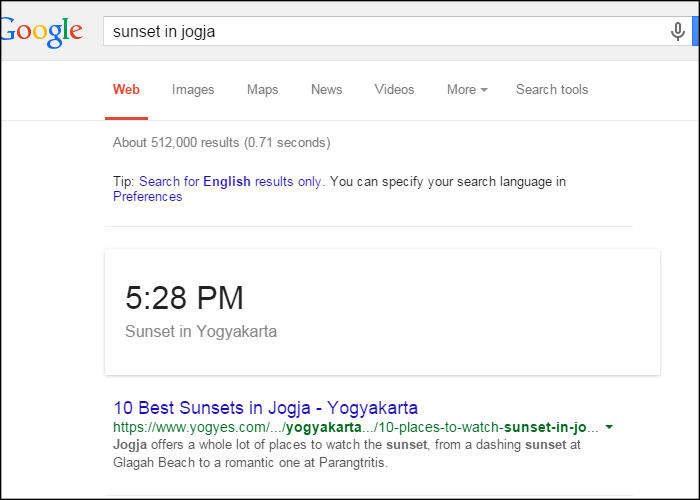

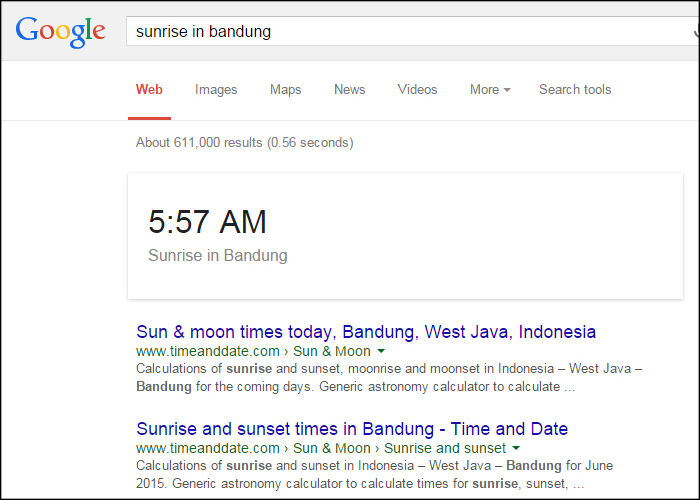

Sunrise

Buat kamu yang senang berburu foto atau menikmati sunrise di pagi hari, kamu harus tahu dulu kapan matahari terbit. Supaya kamu bisa datang di waktu yang tepat. Ketik aja "sunrise in (nama kota)" di kolom search. Google akan ngasih tahu kamu jam berapa tepatnya matahari akan terbit di kota tersebut.

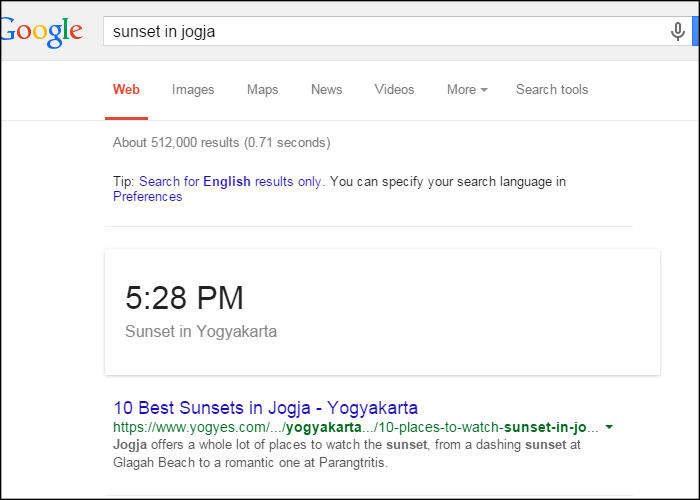

Sunset

Sama seperti fitur di atas, kamu bisa ketik "sunset in (nama kota)" untuk mengetahui kapan tepatnya matahari akan tenggelam di kota tersebut.

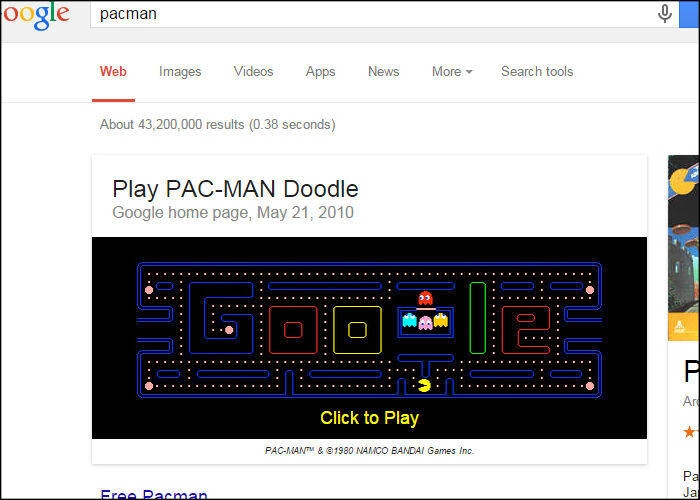

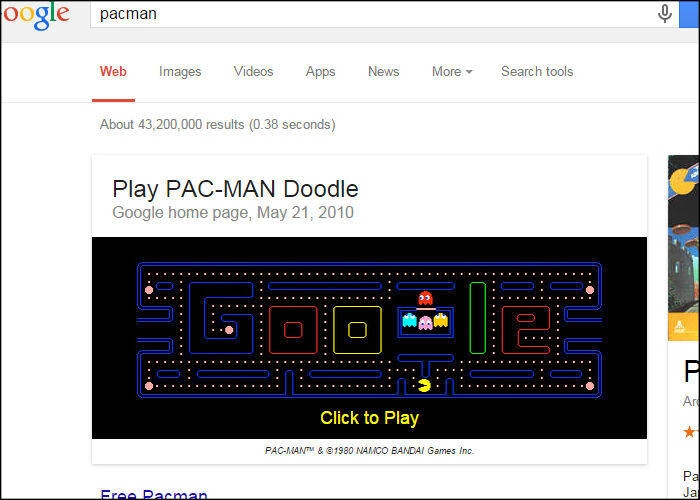

Pacman

Kalau minggu lalu ada game Zerg Rush, sekarang ada satu lagi game legendaris dunia yang pasti semua orang tahu. Ketik "pacman" pada kolom search. Kamu akan menemukan game Pacman yang bisa kamu mainkan dengan tombol arah di keyboard komputer kamu.

Game ini sebenarnya merupakan sebuah Google Doodle yang dibuat pada tanggal 21 Mei 2010 untuk memperingati 30 tahun lahirnya Pacman. Namun, sampai sekarang kamu tetap bisa memainkannya.

Sumber: Jalantikus.com

Itulah beberapa rahasia Google yang bisa membantu mengurangi kebosanan anda ketika mencari di Google. Jika anda menemukan rahasia lainya silahkan Komentar

By : Unknown

Macam-Macam Sistem Operasi PC (Desktop Operating System)

0

1.Windows

Microsoft Windows atau yang lebih dikenal dengan sebutan Windows adalah keluarga sistem operasi. yang dikembangkan oleh Microsoft, dengan menggunakan antarmuka pengguna grafis.

Sistem operasi Windows telah berevolusi dari MS-DOS, sebuah sistem operasi yang berbasis modus teks dan command-line. Windows versi pertama, Windows Graphic Environment 1.0 pertama kali diperkenalkan pada 10 November 1983, tetapi baru keluar pasar pada bulan November tahun 1985, yang dibuat untuk memenuhi kebutuhan komputer dengan tampilan bergambar. Windows 1.0 merupakan perangkat lunak 16-bit tambahan (bukan merupakan sistem operasi) yang berjalan di atas MS-DOS (dan beberapa varian dari MS-DOS), sehingga ia tidak akan dapat berjalan tanpa adanya sistem operasi DOS. Versi 2.x, versi 3.x juga sama. Beberapa versi terakhir dari Windows (dimulai dari versi 4.0 dan Windows NT 3.1) merupakan sistem operasi mandiri yang tidak lagi bergantung kepada sistem operasi MS-DOS. Microsoft Windows kemudian bisa berkembang dan dapat menguasai penggunaan sistem operasi hingga mencapai 90%.

2. Linux

Linux adalah nama yang diberikan kepada sistem operasi komputer bertipe Unix. Linux merupakan salah satu contoh hasil pengembangan perangkat lunak bebas dan sumber terbuka utama. Seperti perangkat lunak bebas dan sumber terbuka lainnya pada umumnya, kode sumber Linux dapat dimodifikasi, digunakan dan didistribusikan kembali secara bebas oleh siapa saja.

Nama "Linux" berasal dari nama pembuatnya, yang diperkenalkan tahun 1991 oleh Linus Torvalds. Sistemnya, peralatan sistem dan pustakanya umumnya berasal dari sistem operasi GNU, yang diumumkan tahun 1983 oleh Richard Stallman. Kontribusi GNU adalah dasar dari munculnya nama alternatif GNU/Linux.

Linux telah lama dikenal untuk penggunaannya di server, dan didukung oleh perusahaan-perusahaan komputer ternama seperti Intel, Dell, Hewlett-Packard, IBM, Novell, Oracle Corporation, Red Hat, dan Sun Microsystems. Linux digunakan sebagai sistem operasi di berbagai macam jenis perangkat keras komputer, termasuk komputer desktop, superkomputer, dan sistem benam seperti pembaca buku elektronik, sistem permainan video (PlayStation 2, PlayStation 3 dan XBox), telepon genggam dan router. Para pengamat teknologi informatika beranggapan kesuksesan Linux dikarenakan Linux tidak bergantung kepada vendor (vendor independence), biaya operasional yang rendah, dan kompatibilitas yang tinggi dibandingkan versi UNIX tak bebas, serta faktor keamanan dan kestabilannya yang tinggi dibandingkan dengan sistem operasi lainnya seperti Microsoft Windows. Ciri-ciri ini juga menjadi bukti atas keunggulan model pengembangan perangkat lunak sumber terbuka (opensource software).

3. Mac Os

Mac OS adalah singkatan dari Macintosh Operating System. Mac OS adalah sistem operasi komputer yang dibuat oleh Apple Computer khusus untuk komputer Macintosh dan tidak kompatibel dengan PC berbasis IBM. Diperkenalkan pada tahun 1984, Mac OS sejak tahun 2006 telah memiliki kompatibilitas dengan arsitektur PowerPC maupun x86.

Mac OS X adalah versi terbaru dari sistem operasi Mac OS untuk komputer Macintosh. Sistem operasi ini pertama kali dikeluarkan pada tahun 2001. Karakter "X" adalah nomor Romawi yang berarti sepuluh, di mana versi ini adalah penerus dari sistem operasi yang digunakan sebelumnya seperti Mac OS 8, Mac OS 9. Beberapa orang membacanya sebagai huruf "X" yang terdengar seperti "eks". Salah satu alasan mengapa mereka menafsir sedemikian karena tradisi untuk memberikan nama sistem operasi yang berbasis Unix dengan akhiran "x" (misalnya AIX, IRIX, Linux, Minix, Ultrix, Xenix). dan Mac OS X Server juga dirilis pada tahun 2001. Pada dasarnya versi Server ini mirip dengan versi standardnya, dengan perbedaan bahwa versi Serverworkgroup dalam komputer berskala besar. Contoh fitur tambahan yang tersedia untuk versi ini adalah piranti lunak untuk menjalankan fungsi-fungsi seperti SMTP, SMB, LDAP dan DNS. Selain itu cara melisensinya juga berbeda. mencakup piranti lunak untuk keperluan manajemen dan administrasi Mac OS X adalah sistem operasi yang menggunakan kernel BSD sehingga beberapa kalangan mengatakan bahwa Mac OS X termasuk dalam keluarga Unix. Hal yang menarik dari OS ini adalah keindahan tampilannya sehingga menjadikannya panutan bagi pengembang desktop lain. Rilis terakhir Mac OS diluncurkan sekitar bulan Mei 2005 dengan kode Tiger dengan versi 10.4.

4. Google Chrome OS

Chrome OS adalah sistem operasi sumber terbuka yang dirancang oleh Google Inc. untuk bekerja secara eksklusif dengan aplikasi web. Chrome OS diumumkan pada tanggal 7 Juli 2009, dan versi stabilnya akan diluncurkan umum pada paruh kedua tahun 2010. Sistem operasi ini berbasis Linux dan hanya akan berjalan pada pada perangkat keras yang dirancang khusus. Antarmuka penggunanya dirancang mengambil pendekatan minimalis, seperti penjelajah web Google Chrome. Sistem operasi ini ditujukan bagi mereka yang menghabiskan sebagian besar waktunya di Internet. aplikasi yang "asli" di Chrome OS hanya browser, pemutar media, dan manajer file.

Chrome OS dibangun di atas proyek open source yang disebut Chromium OS. Tidak seperti Chrome OS, dapat disusun dari kode sumber download. Chrome OS adalah versi komersial diinstal pada hardware tertentu dari Mitra Manufaktur Google. Tanggal peluncuran untuk ritel hardware menampilkan Chrome OS ditunda dari akhir 2010 untuk 15 Juni 2011, ketika "Chromebook" dari Samsung, dan Acer Dikirim pada bulan Juli.

5. Risc OS

RISC OS (pron.: / rɪskoʊɛs /) [4] adalah sistem operasi komputer awalnya dirancang oleh Acorn Computers Ltd di Cambridge, Inggris pada tahun 1987. RISC OS secara khusus dirancang untuk berjalan pada chipset ARM, yang telah dirancang Acorn, untuk digunakan dalam lini baru dari komputer pribadi Archimedes.

6. XTS 400

The XTS-400 adalah multi-level sistem operasi komputer yang aman. Ini adalah multi-user dan multitasking. Ia bekerja di lingkungan jaringan dan mendukung Gigabit Ethernet dan IPv4 dan IPv6.

The XTS-400 merupakan kombinasi dari hardware Intel x86 danSecure Trusted Operating Program (STOP) sistem operasi. XTS-400 dikembangkan oleh BAE Systems, dan awalnya dirilis sebagai versi 6.0 pada bulan Desember 2003.

7. Be OS

BeOS adalah sistem operasi untuk komputer pribadi yang mulai dikembangkan oleh Be Inc pada tahun 1991. Ini pertama kali dibuat untuk berjalan pada hardware BeBox. BeOS dibangun untuk pekerjaan media digital dan dibuat untuk mengambil keuntungan dari fasilitas perangkat keras modern seperti multiprocessing simetris dengan memanfaatkan bandwidth yang modular I / O, pervasive multithreading, preemptive multitasking.

8. AmigaOS

AmigaOS adalah sistem operasi milik asli dari komputer pribadi Amiga. Ini dikembangkan pertama kali oleh Commodore International dan diperkenalkan dengan peluncuran Amiga pertama, Amiga 1000, pada tahun 1985.

9. Unix

UNIX adalah Sistem Operasi yang diciptakan oleh Ken Thompson dan Dennis Ritchie, dikembangkan oleh AT&T Bell Labs. UNIX didesain sebagai Sistem Operasi yang portabel, Multi-Tasking dan Multi-User. Sistem Operasi UNIX lebih menekankan diri pada Workstation dan Server, Karena faktor ketersediaan dan kompatibilitas yang tinggi menyebabkan UNIX dapat digunakan, disalin dan dimodifikasi sehingga UNIX pun dikembangkan oleh banyak pihak dan menyebabkan banyak sekali varian dari UNIX ini.

10. Garuda OS

Garuda OS adalah Distro Linux berbasis PCLinuxOS Fullmonty Edition buatan pengembang Indonesia yang mendukung penggunaan dokumen format SNI (Standar Nasional Indonesia), aman dari gangguan virus komputer, stabilitasnya tinggi, disertai dukungan bahasa Indonesia dan dilengkapi dengan program-program dari berbagai macam kategori. Bisa diperoleh secara bebas tanpa harus mengeluarkan biaya untuk pembelian lisensi.

11. Free BSD/Open BSD

FreeBSD adalah Sistem Operasi bertipe UNIX bebas yang diturunkan dari UNIX AT&T. FreeBSD berjalan di atas sistem intel x86. FreeBSD sendiri kali pertama muncul pada tahun 1993 oleh David Greenman. Tujuan dari FreeBSD adalah menyediakan software yang dapat digunakan untuk berbagai kepentingan. FreeBSD sendiri dikembangkan dari 386BSD sebuah proyek pengembangan BSD OS yang berjalan di atas Chip Intel.

12.OS/2

OS / 2 adalah serangkaian sistem operasi komputer, awalnya dibuat oleh Microsoft dan IBM, kemudian dikembangkan oleh IBM secara eksklusif.

13. AIX

Salah satu pasaing UNIX adalah IBM AIX. AIX mengklaim mempunyai journaling filesystem terbaik, mampu mencatat seluruh disk transaction yang terjadi, sehingga mampu me-recover system tanpa banyak masalah kemampuan ini meningkatkan reliability. AIX juga berbasis BSD.

14. MorphOS

MorphOS adalah Amiga-kompatibel OS komputer. Ini adalah campuran proprietary dan open source OS yang diproduksi untuk komputer Power PC prosesor berbasis Pegasos, akselerator PowerUp dilengkapi komputer Amiga, dan serangkaian papan pengembangan Freescale yang menggunakan firmware Genesi, termasuk EFIKA dan mobileGT.

15.SuNS SOlaris

Sistem Operasi Solaris adalah sebuah Sistem Operasi yang berdasarkan UNIX system yang diperkenankan oleh Sun Microsystems oada tahun 1992 sebagai pendukung SunOS. Solaris terkenal karena kestabilannya, khususnya pada sistem SPARC (Scalable Processor Architecture), Solaris disertifikasi dalam Spesifikasi UNIX walaupun pada awal pengembangannya berdasarkan kepemilikan pribadi, dan kebanyakan kode dasarnya sekarang ini merupakan Software OpenSource yang biasa dikenal dengan OpenSolaris. OpenSolaris adalah OpenSource versi Sistem Operasi Sun Solaris, tetapi Sun Solaris terdiri dari lebih beberapa kode yang tidak hanya inti dari Sistem Operasi misalnya : Source untuk Installer, Desktop, Software.

16. Novell Netware

Novell NetWare adalah sebuah sistem operasi jaringan yang umum digunakan dalam komputer IBM PC atau kompatibelnya. Sistem operasi ini dikembangkan oleh Novell, dan dibuat berbasiskan tumpukan protokol jaringan Xerox XNS.

17. BlankOn

BlankOn adalah sistem operasi komputer berbasis Linux yang dikembangkan oleh tim pengembang Linux BlankOn dalam Yayasan Penggerak Linux Indonesia (YPLI). Fitur Linux BlankOn saat ini mampu menghadirkan varian Linux yang sesuai kebutuhan pengguna komputer umumnya di Indonesia, terutama di dunia pendidikan, perkantoran dan pemerintahan.

18. IGN (IGOS Nusantara)

IGOS Nusantara (IGN) adalah distro open source yang dikembangkan sejak tahun 2006 sampai saat ini. IGN dikembangkan oleh Pusat Penelitian Informatika LIPI dan dibantu oleh pengembang/kontributor dari komunitas open source di Indonesia. Sejak awal kemunculan, beragam penilaian positif untuk IGN telah diberikan oleh beragam media dan institusi. Penilaian ini membuat pengembang dan kontributor semakin terpacu untuk membuat IGN semakin baik.

19. DOS (Disk Operating Sytem)

Disk Operating System (disingkat DOS) adalah keluarga sistem operasi yang digunakan di komputer pribadi. Sekarang, istilah DOS menjadi istilah generik bagi setiap sistem operasi yang dimuat dari perangkat penyimpanan berupa disk saat sistem komputer dinyalakan

Microsoft Windows atau yang lebih dikenal dengan sebutan Windows adalah keluarga sistem operasi. yang dikembangkan oleh Microsoft, dengan menggunakan antarmuka pengguna grafis.

Sistem operasi Windows telah berevolusi dari MS-DOS, sebuah sistem operasi yang berbasis modus teks dan command-line. Windows versi pertama, Windows Graphic Environment 1.0 pertama kali diperkenalkan pada 10 November 1983, tetapi baru keluar pasar pada bulan November tahun 1985, yang dibuat untuk memenuhi kebutuhan komputer dengan tampilan bergambar. Windows 1.0 merupakan perangkat lunak 16-bit tambahan (bukan merupakan sistem operasi) yang berjalan di atas MS-DOS (dan beberapa varian dari MS-DOS), sehingga ia tidak akan dapat berjalan tanpa adanya sistem operasi DOS. Versi 2.x, versi 3.x juga sama. Beberapa versi terakhir dari Windows (dimulai dari versi 4.0 dan Windows NT 3.1) merupakan sistem operasi mandiri yang tidak lagi bergantung kepada sistem operasi MS-DOS. Microsoft Windows kemudian bisa berkembang dan dapat menguasai penggunaan sistem operasi hingga mencapai 90%.

2. Linux

Linux adalah nama yang diberikan kepada sistem operasi komputer bertipe Unix. Linux merupakan salah satu contoh hasil pengembangan perangkat lunak bebas dan sumber terbuka utama. Seperti perangkat lunak bebas dan sumber terbuka lainnya pada umumnya, kode sumber Linux dapat dimodifikasi, digunakan dan didistribusikan kembali secara bebas oleh siapa saja.

Nama "Linux" berasal dari nama pembuatnya, yang diperkenalkan tahun 1991 oleh Linus Torvalds. Sistemnya, peralatan sistem dan pustakanya umumnya berasal dari sistem operasi GNU, yang diumumkan tahun 1983 oleh Richard Stallman. Kontribusi GNU adalah dasar dari munculnya nama alternatif GNU/Linux.

Linux telah lama dikenal untuk penggunaannya di server, dan didukung oleh perusahaan-perusahaan komputer ternama seperti Intel, Dell, Hewlett-Packard, IBM, Novell, Oracle Corporation, Red Hat, dan Sun Microsystems. Linux digunakan sebagai sistem operasi di berbagai macam jenis perangkat keras komputer, termasuk komputer desktop, superkomputer, dan sistem benam seperti pembaca buku elektronik, sistem permainan video (PlayStation 2, PlayStation 3 dan XBox), telepon genggam dan router. Para pengamat teknologi informatika beranggapan kesuksesan Linux dikarenakan Linux tidak bergantung kepada vendor (vendor independence), biaya operasional yang rendah, dan kompatibilitas yang tinggi dibandingkan versi UNIX tak bebas, serta faktor keamanan dan kestabilannya yang tinggi dibandingkan dengan sistem operasi lainnya seperti Microsoft Windows. Ciri-ciri ini juga menjadi bukti atas keunggulan model pengembangan perangkat lunak sumber terbuka (opensource software).

3. Mac Os

Mac OS adalah singkatan dari Macintosh Operating System. Mac OS adalah sistem operasi komputer yang dibuat oleh Apple Computer khusus untuk komputer Macintosh dan tidak kompatibel dengan PC berbasis IBM. Diperkenalkan pada tahun 1984, Mac OS sejak tahun 2006 telah memiliki kompatibilitas dengan arsitektur PowerPC maupun x86.

Mac OS X adalah versi terbaru dari sistem operasi Mac OS untuk komputer Macintosh. Sistem operasi ini pertama kali dikeluarkan pada tahun 2001. Karakter "X" adalah nomor Romawi yang berarti sepuluh, di mana versi ini adalah penerus dari sistem operasi yang digunakan sebelumnya seperti Mac OS 8, Mac OS 9. Beberapa orang membacanya sebagai huruf "X" yang terdengar seperti "eks". Salah satu alasan mengapa mereka menafsir sedemikian karena tradisi untuk memberikan nama sistem operasi yang berbasis Unix dengan akhiran "x" (misalnya AIX, IRIX, Linux, Minix, Ultrix, Xenix). dan Mac OS X Server juga dirilis pada tahun 2001. Pada dasarnya versi Server ini mirip dengan versi standardnya, dengan perbedaan bahwa versi Serverworkgroup dalam komputer berskala besar. Contoh fitur tambahan yang tersedia untuk versi ini adalah piranti lunak untuk menjalankan fungsi-fungsi seperti SMTP, SMB, LDAP dan DNS. Selain itu cara melisensinya juga berbeda. mencakup piranti lunak untuk keperluan manajemen dan administrasi Mac OS X adalah sistem operasi yang menggunakan kernel BSD sehingga beberapa kalangan mengatakan bahwa Mac OS X termasuk dalam keluarga Unix. Hal yang menarik dari OS ini adalah keindahan tampilannya sehingga menjadikannya panutan bagi pengembang desktop lain. Rilis terakhir Mac OS diluncurkan sekitar bulan Mei 2005 dengan kode Tiger dengan versi 10.4.

4. Google Chrome OS

Chrome OS adalah sistem operasi sumber terbuka yang dirancang oleh Google Inc. untuk bekerja secara eksklusif dengan aplikasi web. Chrome OS diumumkan pada tanggal 7 Juli 2009, dan versi stabilnya akan diluncurkan umum pada paruh kedua tahun 2010. Sistem operasi ini berbasis Linux dan hanya akan berjalan pada pada perangkat keras yang dirancang khusus. Antarmuka penggunanya dirancang mengambil pendekatan minimalis, seperti penjelajah web Google Chrome. Sistem operasi ini ditujukan bagi mereka yang menghabiskan sebagian besar waktunya di Internet. aplikasi yang "asli" di Chrome OS hanya browser, pemutar media, dan manajer file.

Chrome OS dibangun di atas proyek open source yang disebut Chromium OS. Tidak seperti Chrome OS, dapat disusun dari kode sumber download. Chrome OS adalah versi komersial diinstal pada hardware tertentu dari Mitra Manufaktur Google. Tanggal peluncuran untuk ritel hardware menampilkan Chrome OS ditunda dari akhir 2010 untuk 15 Juni 2011, ketika "Chromebook" dari Samsung, dan Acer Dikirim pada bulan Juli.

5. Risc OS

RISC OS (pron.: / rɪskoʊɛs /) [4] adalah sistem operasi komputer awalnya dirancang oleh Acorn Computers Ltd di Cambridge, Inggris pada tahun 1987. RISC OS secara khusus dirancang untuk berjalan pada chipset ARM, yang telah dirancang Acorn, untuk digunakan dalam lini baru dari komputer pribadi Archimedes.

6. XTS 400

The XTS-400 adalah multi-level sistem operasi komputer yang aman. Ini adalah multi-user dan multitasking. Ia bekerja di lingkungan jaringan dan mendukung Gigabit Ethernet dan IPv4 dan IPv6.

The XTS-400 merupakan kombinasi dari hardware Intel x86 danSecure Trusted Operating Program (STOP) sistem operasi. XTS-400 dikembangkan oleh BAE Systems, dan awalnya dirilis sebagai versi 6.0 pada bulan Desember 2003.

7. Be OS

BeOS adalah sistem operasi untuk komputer pribadi yang mulai dikembangkan oleh Be Inc pada tahun 1991. Ini pertama kali dibuat untuk berjalan pada hardware BeBox. BeOS dibangun untuk pekerjaan media digital dan dibuat untuk mengambil keuntungan dari fasilitas perangkat keras modern seperti multiprocessing simetris dengan memanfaatkan bandwidth yang modular I / O, pervasive multithreading, preemptive multitasking.

8. AmigaOS

AmigaOS adalah sistem operasi milik asli dari komputer pribadi Amiga. Ini dikembangkan pertama kali oleh Commodore International dan diperkenalkan dengan peluncuran Amiga pertama, Amiga 1000, pada tahun 1985.

9. Unix

UNIX adalah Sistem Operasi yang diciptakan oleh Ken Thompson dan Dennis Ritchie, dikembangkan oleh AT&T Bell Labs. UNIX didesain sebagai Sistem Operasi yang portabel, Multi-Tasking dan Multi-User. Sistem Operasi UNIX lebih menekankan diri pada Workstation dan Server, Karena faktor ketersediaan dan kompatibilitas yang tinggi menyebabkan UNIX dapat digunakan, disalin dan dimodifikasi sehingga UNIX pun dikembangkan oleh banyak pihak dan menyebabkan banyak sekali varian dari UNIX ini.

10. Garuda OS

Garuda OS adalah Distro Linux berbasis PCLinuxOS Fullmonty Edition buatan pengembang Indonesia yang mendukung penggunaan dokumen format SNI (Standar Nasional Indonesia), aman dari gangguan virus komputer, stabilitasnya tinggi, disertai dukungan bahasa Indonesia dan dilengkapi dengan program-program dari berbagai macam kategori. Bisa diperoleh secara bebas tanpa harus mengeluarkan biaya untuk pembelian lisensi.

11. Free BSD/Open BSD

FreeBSD adalah Sistem Operasi bertipe UNIX bebas yang diturunkan dari UNIX AT&T. FreeBSD berjalan di atas sistem intel x86. FreeBSD sendiri kali pertama muncul pada tahun 1993 oleh David Greenman. Tujuan dari FreeBSD adalah menyediakan software yang dapat digunakan untuk berbagai kepentingan. FreeBSD sendiri dikembangkan dari 386BSD sebuah proyek pengembangan BSD OS yang berjalan di atas Chip Intel.

12.OS/2

OS / 2 adalah serangkaian sistem operasi komputer, awalnya dibuat oleh Microsoft dan IBM, kemudian dikembangkan oleh IBM secara eksklusif.

13. AIX

Salah satu pasaing UNIX adalah IBM AIX. AIX mengklaim mempunyai journaling filesystem terbaik, mampu mencatat seluruh disk transaction yang terjadi, sehingga mampu me-recover system tanpa banyak masalah kemampuan ini meningkatkan reliability. AIX juga berbasis BSD.

14. MorphOS

MorphOS adalah Amiga-kompatibel OS komputer. Ini adalah campuran proprietary dan open source OS yang diproduksi untuk komputer Power PC prosesor berbasis Pegasos, akselerator PowerUp dilengkapi komputer Amiga, dan serangkaian papan pengembangan Freescale yang menggunakan firmware Genesi, termasuk EFIKA dan mobileGT.

15.SuNS SOlaris

Sistem Operasi Solaris adalah sebuah Sistem Operasi yang berdasarkan UNIX system yang diperkenankan oleh Sun Microsystems oada tahun 1992 sebagai pendukung SunOS. Solaris terkenal karena kestabilannya, khususnya pada sistem SPARC (Scalable Processor Architecture), Solaris disertifikasi dalam Spesifikasi UNIX walaupun pada awal pengembangannya berdasarkan kepemilikan pribadi, dan kebanyakan kode dasarnya sekarang ini merupakan Software OpenSource yang biasa dikenal dengan OpenSolaris. OpenSolaris adalah OpenSource versi Sistem Operasi Sun Solaris, tetapi Sun Solaris terdiri dari lebih beberapa kode yang tidak hanya inti dari Sistem Operasi misalnya : Source untuk Installer, Desktop, Software.

16. Novell Netware

Novell NetWare adalah sebuah sistem operasi jaringan yang umum digunakan dalam komputer IBM PC atau kompatibelnya. Sistem operasi ini dikembangkan oleh Novell, dan dibuat berbasiskan tumpukan protokol jaringan Xerox XNS.

17. BlankOn

BlankOn adalah sistem operasi komputer berbasis Linux yang dikembangkan oleh tim pengembang Linux BlankOn dalam Yayasan Penggerak Linux Indonesia (YPLI). Fitur Linux BlankOn saat ini mampu menghadirkan varian Linux yang sesuai kebutuhan pengguna komputer umumnya di Indonesia, terutama di dunia pendidikan, perkantoran dan pemerintahan.

18. IGN (IGOS Nusantara)

IGOS Nusantara (IGN) adalah distro open source yang dikembangkan sejak tahun 2006 sampai saat ini. IGN dikembangkan oleh Pusat Penelitian Informatika LIPI dan dibantu oleh pengembang/kontributor dari komunitas open source di Indonesia. Sejak awal kemunculan, beragam penilaian positif untuk IGN telah diberikan oleh beragam media dan institusi. Penilaian ini membuat pengembang dan kontributor semakin terpacu untuk membuat IGN semakin baik.

19. DOS (Disk Operating Sytem)

Disk Operating System (disingkat DOS) adalah keluarga sistem operasi yang digunakan di komputer pribadi. Sekarang, istilah DOS menjadi istilah generik bagi setiap sistem operasi yang dimuat dari perangkat penyimpanan berupa disk saat sistem komputer dinyalakan

By : Unknown

Cara Kerja Server Autentikasi

0

Tahapan Autentikasi :

Autentikasi,

adalah proses dalam rangka validasi user pada saat memasuki sistem.

Nama dan password dari user dicek melalui proses yang mengecek langsung

ke daftar mereka yang diberikan hak untuk memasuki sistem tersebut.

Sifat mengetahui bahwa data yang diterima adalah sama dengan data yang

dikirim dan bahwa pengirim yang mengklaim adalah benar-benar pengirim

sebenarnya

Enkripsi

atau mengkodekan merupakan proses untuk mengubah sebuah pesan

(informasi) sehingga tidak dapat dilihat tanpa menggunakan suatu kata

kunci. Enkripsi adalah cara yang paling efektif untuk memperoleh

pengamanan data. Untuk membaca file yang di-enkrip, kita harus mempunyai

akses terhadap kata sandi yang memungkinkan kita men-dekrip pesan

tersebut. Data yang tidak di-enkrip disebut plaintext, sedangkan yang

di-enkrip disebut ciphertext. Sebuah pesan dalam bentuk plaintext diubah

dengan encryption menjadi ciphertext. Proses sebaliknya, untuk

mengembalikan ciphertext ke plaintext disebut decryption. Menurut ISO

7498-2 istilah yang lebih tepat untuk encryption adalah enchipher

sedangkan istilah yang lebih tepat untuk decryption adalah decipher.

Encryption menggunakan algoritma tertentu untuk mengacak pesan. Umumnya

algoritma enkripsi dapat dibagi menjadi dua kelompok: algoritma untuk

private key system dan algoritma untuk public key system. Contoh untuk

algoritma yang digunakan di private key system adalah DES dan IDEA,

sedangkan contoh algoritma yang digunakan di public key system adalah

RSA dan ECC.

Tahapan Autentikasi :

- Autentikasi untuk mengetahui lokasi dari peralatan pada suatu simpul jaringan (data link layer dan network layer)

- Autentikasi untuk mengenal sistem operasi yang terhubung ke jaringan (transport layer)

- Autentikasi untuk mengetahui fungsi/proses yang sedang terjadi di suatu simpul jaringan (session dan presentation layer)

- Autentikasi untuk mengenali user dan aplikasi yang digunakan (application layer)Cara melindungi LAN :

1. VLAN (Virtual Local Area Network)

Suatu model jaringan yang tidak terbatas pada lokasi fisik seperti LAN , hal ini mengakibatkan suatu network dapat dikonfigurasi secara virtual tanpa harus menuruti lokasi fisik peralatan. Penggunaan VLAN akan membuat pengaturan jaringan menjadi sangat fleksibel dimana dapat dibuat segmen yang bergantung pada organisasi atau departemen, tanpa bergantung pada lokasi workstation.

2. Firewall

Suatu cara/sistem/mekanisme yang diterapkan baik terhadap hardware , software ataupun sistem itu sendiri dengan tujuan untuk melindungi, baik dengan menyaring, membatasi atau bahkan menolak suatu atau semua hubungan/kegiatan suatu segmen pada jaringan pribadi dengan jaringan luar yang bukan merupakan ruang lingkupnya. Segmen tersebut dapat merupakan sebuah workstation, server, router, atau local area network (LAN) anda.

3.RADIUS / TACACS Server TACACS (Terminal Access Controller Access-Control SystemServer)

merupakan protokol yang menyediakan layanan akses kontrol pada router, switch, dan peralatan jaringan lainnyadigunakan untuk mempermudah dalam pengelolaan authentikasi, authorization dan accounting menjadi terpusat. Bayangkan jika kita mempunyai banyak router atau switch, jika kita ingin mengganti password maka akan memerlukan waktu yang banyak jika mengganti satu persatu maka disinilah Server tacacs berperan.

Tujuan Keamanan Jaringan Komputer :

• Availability / Ketersediaan

• Reliability / Kehandalan

• Confidentiality / Kerahasiaan

Faktor- Faktor Penyebab Resiko Dalam Jaringan Komputer :

Jaringan komputer moderen adalah entitas dari banyak komponen kecil. Disini akan dijelaskan beberapa titik lemah dari komponen yang berbeda.

1. Weak protocols (protokol yang lemah).

Komunikasi Jaringan komputer menggunakan protokol antara client dan server. Kebanyakan dari protokol yang digunakan saat ini merupakan protocol yang telah digunakan beberapa dasawarsa belakangan. Protokol lama ini, seperti File Transmission Protocol (FTP), TFTP ataupun telnet, tidak didesain untuk menjadi benar-benar aman. Malahan faktanya kebanyakan dari protocol ini sudah seharusnya digantikan dengan protokol yang jauh lebih aman, dikarenakan banyak titik rawan yang dapat menyebabkan pengguna (user) yang tidak bertanggung jawab dapat melakukan eksploitasi. Sebagai contoh, seseorang dengan mudah dapat mengawasi “traffic” dari telnet dan dapat mencari tahu nama user dan password.

2. Software issue (masalah perangkat lunak).

Menjadi sesuatu yang mudah untuk melakukan eksploitasi celah pada perangkat lunak. Celah ini biasanya tidak secara sengaja dibuat tapi kebanyakan semua orang mengalami kerugian dari kelemahan seperti ini. Celah ini biasanya dibakukan bahwa apapun yang dijalankan oleh “root” pasti mempunyai akses “root”, yaitu kemampuan untuk melakukan segalanya didalam system tersebut. Eksploitasi yang sebenarnya mengambil keuntungan dari lemahnya penanganan data yang tidak diduga oleh pengguna, sebagai contoh, buffer overflow dari celah kemanan”format string” merupakan hal yang biasa saat ini. Eksploitasi terhadap celah tersebut akan menuju kepada situasi dimana hak akses pengguna akan dapat dinaikkan ke tingkat akses yang lebih tinggi. Ini disebut juga dengan “rooting” sebuah “host” dikarenakan penyerang biasanya membidik untuk mendapatkan hak akses “root”.

3. Buffer overflow.

“Buffer overflow” mempunyai arti sama dengan istilahnya. Programmer telah mengalokasikan sekian besar memory untuk beberapa variabel spesifik. Bagaimanapun juga, dengan celah keamanan ini, maka variabel ini dapat dipaksa menuliskan kedalam “stack” tanpa harus melakukan pengecekan kembali bila panjang variabel tersebut diizinkan. Jika data yang berada didalam buffer ternyata lebih panjang daripada yang diharapkan, maka kemungkinan akan melakukan penulisan kembali stack frame dari “return address” sehingga alamat dari proses eksekusi program dapat dirubah. Penulis “malicious code” biasanya akan akan melakukan eksploitasi terhadap penulisan kembali “return address” dengan merubah “return address” kepada “shellcode” pilihan mereka sendiri untuk melakukan pembatalan akses “shell” dengan menggunakan hak akses dari “user-id” dari program yang tereksploitasi tersebut. “Shellcode” ini tidak harus disertakan dalam program yang tereksploitasi, tetapi biasanya dituliskan ke dalam bagian celah dari “buffer”. Ini merupakan trik yang biasa digunakan pada variabel “environment” seperti ini. “Buffer overflow” adalah masalah fundamental berdasarkan dari arsitektur komputasi modern.Ruang untuk variabel dan kode itu sendiri tidak dapat dipisahkan kedalam blok yang berbeda didalam “memory”. Sebuah perubahan didalam arsitektur dapat dengan mudah menyelesaikan masalah ini, tapi perubahan bukan sesuatu yang mudah untuk dilakukan dikarenakan arsitektur yang digunakan saat ini sudah sangat banyak digunakan.

4. Format string.

Metode penyerangan “format string” merupakan sebuah metode penyerangan baru, ini diumumkan kepada publik diakhir tahun 2000. Metode ini ditemukan oleh hacker 6 bulan sebelum diumumkan kepada masyarakat luas. Secara fundamental celah ini mengingatkan kita akan miripnya dengan celah “buffer overflow”. Kecuali celah tersebut tercipta dikarenakan kemalasan (laziness), ketidakpedulian (ignorance), atau programmer yang mempunyai skill pas-pasan. Celah “format string” biasanya disebabkan oleh kurangnya “format string” seperti “%s” di beberapa bagian dari program yang menciptakan output, sebagai contoh fungsi printf() di C/C++. Bila input diberikan dengan melewatkan “format string” seperti “%d” dan “%s”kepada program maka dengan mudah melihat “stack dump” atau penggunaan teknik seperti pada “buffer overflow”. Celah ini berdasarkan pada “truncated format string” dari “input”. Ini merujuk kepada situasi dimana secara external, data yang disuplai yang diinterpretasikan sebagai bagian dari “format string argument”. Dengan secara spesial membuat suatu input dapat menyebabkan program yang bermasalah menunjukkan isi memory dan juga kontrol kepada eksekusi program dengan menuliskan apa saja kepada lokasi pilihan sama seperti pada eksploitasi “overflow”.

5. Hardware issue (masalah perangkat keras).

Biasanya perangkat keras tidak mempunyai masalah pada penyerangan yang terjadi. Perangkat lunak yang dijalankan oleh perangkat keras dan kemungkinan kurangnya dokumentasi spesifikasi teknis merupakan suatu titik lemah. Berikut ini merupakan contoh bagaimana perangkat keras mempunyai masalah dengan keamanan. ·

6. Misconfiguration (konfigurasi yang salah).

Kesalahan konfigurasi pada server dan perangkat keras (hardware) sangat sering membuat para penyusup dapat masuk kedalam suatu system dengan mudah. Sebagai contoh, penggantian halaman depan suatu situs dikarenakan kesalahan konfigurasi pada perangkat lunak “www-server” ataupun modulnya. Konfigurasi yang tidak hati-hati dapat menyebabkan usaha penyusupan menjadi jauh lebih mudah terlebih jika ada pilihan lain yang dapat diambil oleh para penyusup. Sebagai contoh, sebuah server yang menjalankan beberapa layanan SSH dapat dengan mudah disusupi apabila mengijinkan penggunaan protokol versi 1 atau “remote root login” (RLOGIN) diizinkan. Kesalahan konfigurasi yang jelas ini menyebabkan terbukanya celah kemanan dengan penggunaan protokol versi 1, seperti “buffer overflow” yang dapat menyebabkan penyusup dapat mengambil hak akses “root” ataupun juga dengan menggunakan metode “brute-force password” untuk dapat menebak password “root”.

7. DoS, DDoS.

Serangan Denial of Service adalah serangan yang mengakibatkan setiap korbannya akan berhenti merespon atau “bertingkah” tidak lazim. Contoh serangan klasik “DoS” adalah “Ping of Death” dan “Syn Flood” yang untungnya sudah hampir tidak dapat dijumpai pada saat sekarang. Biasanya serangan DoS menyerang celah yang terdapat pada layanan system atau pada protokol jaringan kerja untuk menyebabkan layanan tidak dapat digunakan. Tehnik yang lainnya adalah menyebabkan system korban “tersedak” dikarenakan banyaknya paket yang diterima yang harus diproses melebihi kemampuan dari system itu sendiri atau menyebabkan terjadinya “bottleneck” pada bandwidth yang dipakai oleh system. Serangan “Distributed Denial of Service” (DDoS) merupakan tipe serangan yang lebih terorganisasi. Jenis serangan ini biasanya membutuhkan persiapan dan juga taktik untuk dapat menjatuhkan korbannya dengan cepat dan sebelumnya biasanya para penyerang akan mencari system kecil yang dapat dikuasai dan setelah mendapat banyak system kecil maka penyerang akan menyerang system yang besar dengan menjalankan ribuan bahkan puluhan ribu system kecil secara bersamaan untuk menjatuhkan sebuah system yang besar. Worm “MyDoom” yang terkenal itu dibuat untuk melancarkan serangan besar-besaran dari puluhan ribu system yang terinfeksi untuk menyerang situs www.sco.com. Serangan itu sukses besar yang menyebabkan www.sco.com harus dipindahkan dari DNS untuk dapat menjalankan kembali layanan.

8. Viruses (virus).

Salah satu definisi dari program virus adalah menyisipkan dirinya kepada objek lain seperti file executable dan beberapa jenis dokumen yang banyak dipakai orang. Selain kemampuan untuk mereplikasi dirinya sendiri, virus dapat menyimpan dan menjalankan sebuah tugas spesifik. Tugas tersebut bisa bersifat menghancurkan atau sekedar menampilkan sesuatu ke layar monitor korban dan bisa saja bertugas untuk mencari suatu jenis file untuk dikirimkan secara acak ke internet bahkan dapat melakukan format pada hard disk korban. Virus yang tersebar di internet yang belum dikenali tidak akan dapat ditangkap oleh program antivirus ataupun semacamnya yang meskipun korban telah terjangkiti tetapi tidak mengetahuinya. Perangkat lunak antivirus biasanya mengenali virus atau calon virus melalui tanda yang spesifik yang terdapat pada bagian inti virus itu sendiri. Beberapa virus menggunakan tehnik polymorphic agar luput terdeteksi oleh antivirus. Kebiasaan virus polymorphic adalah merubah dirinya pada setiap infeksi yang terjadi yang menyebabkan pendeteksian menjadi jauh lebih sulit. Praktisnya setiap platform komputer mempunyai virus masing-masing dan ada beberapa virus yang mempunyai kemampuan menjangkiti beberapa platform yang berbeda (multi-platform). Virus multi-platform biasanya menyerang executable ataupun dokumen pada Windows dikarenakan kepopuleran oleh system operasi Microsoft Windows dan Microsoft Office sehingga banyak ditemukan virus yang bertujuan untuk menghancurkan “kerajaan” Microsoft Corp.

9. Worms.

Sebuah “worm” komputer merupakan program yang menyebar sendiri dengan cara mengirimkan dirinya sendiri ke system yang lainnya. Worm tidak akan menyisipkan dirinya kepada objek lain. Pada saat sekarang banyak terjadi penyebaran worm dikarenakan para pengguna komputer tidak melakukan update pada perangkat lunak yang mereka gunakan, yang dimana ini berarti, sebagai contoh, Outlook Express mempunyai fungsi yang dapat mengizinkan eksekusi pada file sisipan (attachment) e-mail tanpa campur tangan dari pengguna komputer itu sendiri.

10. Trojan horse.

Trojan horse adalah program yang berpura-pura tidak berbahaya tetapi sebenarnya mereka sesuatu yang lain. Salah fungsi yang biasa terdapat pada “trojan horse” adalah melakukan instalasi “backdoor” sehingga si pembuat program dapat menyusup kedalam komputer atau system korban.

11. Junk mail (surat sampah).

“junk mail” sesungguhnya bukan suatu ancaman keamanan yang serius, tetapi dengan penyebaran virus dan worm melalui e-mail, maka jumlah junk mail juga ikut bertambah. Ancaman keamanan sesungguhnya bukan dari e-mail sampah itu sendiri melainkan file sisipannya (attachment) yang patut diwaspadai dikarenakan penyebaran virus dan worm menggunakan metode ini.

12. Time bomb (bom waktu).

“Time bomb” adalah program yang mempunyai tugas tetapi dengan waktu tertentu baru akan menjalankan tugasnya. Beberapa jenis virus dan worm juga mempunyai kesamaan fungsi dengan aplikasi ini. Time bomb berbeda dengan virus ataupun worm dikarenakan dia tidak melakukan replikasi terhadap dirinya tetapi melakukan instalasi sendiri kedalam system.

- Hacker

1. Orang yang secara diam-diam mempelajari sistem yang biasanya sukar dimengerti untuk kemudian mengelolanya dan men-share hasil ujicoba yang dilakukannya.

2. Hacker tidak merusak sistem

- Craker

1. Orang yang secara diam-diam mempelajari sistem dengan maksud jahat

2. Muncul karena sifat dasar manusia yang selalu ingin membangun (salah satunya merusak)

– Ciri-ciri cracker :

• Bisa membuat program C, C++ atau pearl

• Memiliki pengetahuan TCP/IP

• Menggunakan internet lebih dari 50 jam per-bulan

• Menguasai sistem operasi UNIX atau VMS

• Suka mengoleksi software atau hardware lama

• Terhubung ke internet untuk menjalankan aksinya

• Melakukan aksinya pada malam hari, dengan alasan waktu yang memungkinkan, jalur komunikasi tidak padat, tidak mudah diketahui orang lain

– Penyebab cracker melakukan penyerangan :

• spite, kecewa, balas dendam

• sport, petualangan

• profit, mencari keuntungan dari imbalan orang lain

• stupidity, mencari perhatian

• cruriosity, mencari perhatian

• politics, alasan politis

Different Types of Attacking (jenis-jenis serangan) Scanning.

a) Scanning

adalah metode bagaimana caranya mendapatkan informasi sebanyak-banyaknya dari IP/Network korban. Biasanya “scanning” dijalankan secara otomatis mengingat “scanning” pada “multiple-host” sangat menyita waktu. “Hackers” biasanya mengumpulkan informasi dari hasil “scanning” ini. Dengan mengumpulkan informasi yang dibutuhkan maka “hackers” dapat menyiapkan serangan yang akan dilancarkannya. Nmap merupakan sebuah network scanner yang banyak digunakan oleh para professional dibidang network security, walaupun ada tool yang khusus dibuat untuk tujuan hacking, tapi belum dapat mengalahkan kepopuleran nmap. Nessus juga merupakan network scanner tapi juga akan melaporkan apabila terdapat celah keamana pada target yang diperiksanya. Hacker biasanya menggunakan Nessus untuk pengumpulan informasi sebelum benar-benar meluncurkan serangan. Untungnya beberapa scanner meninggalkan “jejak” yang unik yang memungkinkan para System administrator untuk mengetahui bahwa system mereka telah di-scanning sehingga mereka bisa segera membaca artikel terbaru yang berhubungan dengan informasi log.

b) Password cracking.

“Brute-force” adalah sebuah tehnik dimana akan dicobakan semua kemungkinan kata kunci (password) untuk bisa ditebak untuk bisa mengakses kedalam sebuah system. Membongkar kata kunci dengan tehnik ini sangat lambat tapi efisien, semua kata kunci dapat ditebak asalkan waktu tersedia. Untuk membalikkan “hash” pada kata kunci merupakan suatu yang hal yang mustahil, tapi ada beberapa cara untuk membongkar kata kunci tersebut walaupun tingkat keberhasilannya tergantung dari kuat lemahnya pemilihan kata kunci oleh pengguna. Bila seseorang dapat mengambil data “hash” yang menyimpan kata kunci maka cara yang lumayan efisien untuk dipakai adalah dengan menggunakan metode “dictionary attack” yang dapat dilakukan oleh utility John The Ripper. Masih terdapat beberapa cara lainnya seperti “hash look-up table” tapi sangat menyita “resources” dan waktu.

c) Rootkit.

“Rootkit” adalah alat untuk menghilangkan jejak apabila telah dilakukan penyusupan. Rootkit biasanya mengikutkan beberapa tool yang dipakai oleh system dengan sudah dimodifikasi sehingga dapat menutupi jejak. Sebagai contoh, memodifikasi “PS” di linux atau unix sehingga tidak dapat melihat background process yang berjalan.

* Defending (bertahan)Seperti yang telah dibahas sebelumnya, konfigurasi yang hati-hati akan membantu anda untuk bertahan terhadap kemungkinan serangan yang terjadi. Kebanyakan dari kasus penggantian halaman muka situs (web defacement) terjadi dikarenakan kesalahan konfigurasi sehingga menyebabkan pihak ketiga dapat mengambil keuntungan dari kesalahan ini.agaimana umumnya server tetapi berpura-pura menjalankannya sehingga membiarkan para penyusup untuk berpikir bahwa mereka benar-benar adalah “server” yang sesungguhnya. Honeypot juga bermanfaat untuk melihat tehnik yang digunakan oleh para penyusup untuk dapat masuk kedalam system juga sebagai alat untuk mengumpulkan bukti sehingga para penyusup dapat diproses secara hukum.

a) Firewall.

Komputer dan jaringan kerja yang terhubung dengan internet perlu untuk dilindungi dari serangan. Firewall adalah cara yang lumayan efeltif untuk melakukannya. Secara umum firewall akan memisahkan public network dan private network. Tipe firewall dapat dibagi menjadi beberapa kategori, contohnya: Packet Filtering Firewall, “Proxy Firewall”.

b) Logs.

Seorang system administrator wajib untuk melihat log dari system dari waktu ke waktu. Dengan melihat log maka system administrator dapat melihat aktifitas yang terjadi dan kemungkinan besar dapat melakukan antisipasi apabila terlihat beberapa aktifitas yang mencurigakan terjadi.

c) IDS. (Intrusion Detection System)

Satu cara umum melakukan otomatisasi pada pengawasan penyusupan adalah dengan menggunakan IDS. IDS akan mendeteksi jenis serangan dari “signature” atau “pattern” pada aktifitas jaringan. Bahkan dapat melakukan blokade terhadap traffic yang mencurigakan.

d) Honeypot.

“HoneyPot” adalah server “umpan” yang merupakan pengalih perhatian. Tujuan dari honeypot adalah mereka tidak menjalankan layanan sebagaimana umumnya server tetapi berpura-pura menjalankannya sehingga membiarkan para penyusup untuk berpikir bahwa mereka benar-benar adalah “server” yang sesungguhnya. Honeypot juga bermanfaat untuk melihat tehnik yang digunakan oleh para penyusup untuk dapat masuk kedalam system juga sebagai alat untuk mengumpulkan bukti sehingga para penyusup dapat diproses secara hukum.

e) Configuration.

e) Configuration.

Seperti yang telah dibahas sebelumnya, konfigurasi yang hati-hati akan membantu anda untuk bertahan terhadap kemungkinan serangan yang terjadi. Kebanyakan dari kasus penggantian halaman muka situs (web defacement) terjadi dikarenakan kesalahan konfigurasi sehingga menyebabkan pihak ketiga dapat mengambil keuntungan dari kesalahan ini.

By : Unknown

10 hal dalam memulai karir di industri game.

0

Hi guys, eeee,,,,apa kalian pernah berfikir untuk berencana berkarir di bidang industri game?

apa kalian punya keinginan untuk menjadi developer game, atau ingin membuat game buatan kamu sendiri?

dibawah ini ada 10 hal yang harus diketahui seseorang yang berencana bekerja di industri game. o,k, dimulai dari nomor 10.

10. Ide pertama kamu bukan ide terbaik.

jika

kamu berencana menjadi seorang developer game atau menjadi bagian dari

tim developer studio, mungkin tiba tiba tercetus inspirasi di pikiran

kamu. dan mungkin itu adalah ide terbaik yang kamu rasa pernah muncul

dalam pikiran kamu.

dan kamu yakin, ide tersebut, adalah ide terbaik yang akan mengantarkan kamu pada kesuksesan instan. namun TIDAK,,!!!

bukan seperti itu cara kerja dari developer game. developer

menuliskan semua gagasan terbaik, ide ide briliant yang mereka punya.

jadi mereka mengumpulkan setiap konsep yang mereka punya, lalu

memilah dan memilih yang terbaik. bisa saja, apa yang kamu

anggap luar biasa sudah ada orang yang mencetuskannya sebelumnya. atau

bahkan sudah ada yang mewujudkannya.

intinya, pelajaran bagi seorang developer, ide pertama kamu

bukanlah yang terbaik. gali lebih dalam lagi ide ide yang kamu punya.

mungkin kamu punya banyak ide ide hebat. tapi masalahnya adalah bagaimana kamu mengeksekusi ide tersebut dengan tepat.

bandingkan kembali dengan apa yang sudah ada. jangan sampai

kita sudah susah susah mewujudkannya, eh tahu tahu ada yang protes.

"ini adalah ide yang telah ada sebelumnya." atau, "wah ide ini hasil

jiplakan dari judul titik titik." dan sebagainya.

tantangan terbesar skaligus terberat bagi seorang developer

adalah mewujudkan apa yang belum pernah ada sebelumnya. memperlihatkan

warna yang tak pernah orang lihat sebelumnya.

itu tantangan yang paling berat. namun sebagai developer, orang yang bersangkutan dilatih dan di tuntut mewujudkan itu semua.

9. Datangi developer confrence.

konfrensi

developer adalah salah satu tempat terbaik bagi para developer untuk

saling berinteraksi satu sama lainnya. penting bagi kamu, supaya

developer lainnya mengenal dan mengetahui keberadaan kamu.

bisa saja dalam acara konfrensi antar developer, kamu bisa menemukan apa yang dibutuhkan dari tim develper yang sudah ternama.

bahkan kalau kamu bertemu orang yang tepat, mungkin saja kamu bisa mendapat pekerjaan yang kamu impi impikan.

yang jelas, semua hal tak bisa lepas dengan apa yang disebut social networking, termasuk menjadi seorang developer.

8. Lamarlah pekerjaan sebagai gaming tester atau quality assurance.

gaming

tester adalah mereka yang dibayar untuk memainkan sebuah game. waw,,!!!

sudah main game, dibayar pula?? namun jangan salah. gaming tester atau

istilah kerennya quality assurance,

adalah orang yang dipekerjakan untuk menguji sebuah game

yang telah dihasilkan oleh tim developer, utuk menemukan kelemahan dan

kekurangan dari game tersebut.

quality assurance juga diharuskan memainkan game tersebut hingga melampaui batasan batasan dari game yang bersangkutan.

hal ini akan memudahkan para developer apabila mendapat

berbagai masukan masukan dari player, sehingga mereka bisa memperbaiki

berbagai kekurangan dari produk yang telah mereka hasilkan,

sebelum game tersebut dilepaskan ke publik.

quality

assurance sangat penting dalam menjaga kualitas produk yang telah

selesai diciptakan

supaya tidak mengecewakan bagi konsumen. oh, ternyata ada

juga pekerjaan semacam itu yha? tapi jika ingin mendapat pekerjaan

sebagai

quality assurance, seorang harus benar benar tahu apa yang ia kerjakan.

quality assurance, seorang harus benar benar tahu apa yang ia kerjakan.

harus tahu mana yang disebut bug, glitch, dan berbagai kekurangan kekurangan lainnya.

7. Mulailah buat online portfolio kamu.

hal

ini mutlak terutama untuk seorang concept artist, atau animator.

memajang hasil karya terbaik kita secara online supaya memudahkan

siapapun bisa mengaksesnya,

adalah hal yang paling penting bagi seorang yang hendak

berkarir di industri game. online portfolio bukan cuma sekedar memberi

tahu orang orang bahwa inilah hasil kerja kita.

melainkan online portfolio juga memberi nilai jual bagi

diri kita. sebuah tim developer akan tahu seberapa besar potensi kamu

hanya dari melihat online portfolio kamu.

mungkin mereka akan menawarimu pekerjaan kalau kamu memang

dianggap punya kualitas untuk menangani sebuah pekerjaan secara

profesional.

jadi, jika ada dari pembaca yang berkeinginan untuk

mendapat pejerjaan di industri game, mulailah memikirkan untuk menyusun

dan menghasilkan portfolio online yang bisa menujukkan kamu punya nilai

jual.

6. Lakukan latihan secara intens terus menerus.

cuma

ada satu cara untuk menjadi lebih baik dan lebih baik lagi, di bidang

yang kamu minati. apa lagi kalau bukan melakukannya secara terus

menerus.

seperti halnya menjadi seorang developer tak jauh beda

dengan menjadi seorang pengerajin atau semacamnya. semakin sering kamu

melakukannya, maka semakin mahir kamu di bidang itu.

perlahan lahan, sedikit demi sedikit, kamu akan belajar dan

belajar, hingga akhirnya dirimu jadi yang terbaik di bidang tersebut.

lakukan terus menerus, bila perlu tiap hari. misal kamu

punya ketertarikan pada digital painting, lakukan itu setiap hari.

prioritaskan itu melebihi apapun yang kamu miliki.

cobalah melampaui batasan batasan yang kamu punya. lakukan dalam interval waktu tertentu. misal selama satu tahun.

dan coba bandingkan hasil karya kamu yang dulu satu tahun

yang lalu dengan satu tahun berikutnya. pasti jauh sekali perbedaannya.

5. Aktiflah di social media.

banyak

manfaat yang bisa di dapatkan dari social media. jika kamu berencana

menjadi seorang game reviewer, atau live streamer, kamu harus benar

benar memanfaatkan berbagai

social media seperti, youtube, facebook, twitch, dan lain

sebagainya. jangan menyerah, fokus pada apa yang kamu lakukan, misal

membuat berbagai vlogging tentang game,

melakukan review, dan lain sebagainya. lakukan terus

menerus. makin banyak kamu melakukannya makin ahli kamu di bidang

tersebut

.

banyak orang yang telah sukses hanya dari bermain game,

membuat review, dan yang lainnya. tapi semua itu memerlukan kerja keras.

gagal sekali jangan berhenti.

gagal berkali kali jangan pernah berhenti, hingga akhirnya kamu berhasil.

4. Cukup fokuskan diri pada 1 bidang yang paling kamu kuasai.

salah

satu kesalahan yang paling fatal ketika mereka melamar pekerjaan

adalah, mereka mengaku bisa menghandle segalanya. developer studio tidak

mencari orang yang bisa melakukan banyak hal.

namun mereka memerlukan orang yang memang ahli dalam satu

bidang. orang yang benar benar fokus dalam menangani satu bidang dengan

sangat baik sekali.

ada istilah yang menyebutkan, manusia bukanlah mahluk yang

sempurna. karena kita tak mungkin hebat dalam segala hal. dan karena itu

pula kita tak bisa hidup sendiri.

kita pastilah memerlukan orang lain dalam menyelesaikan apa

yang tak kita kuasai. fokus pada bidang kita, dan memberikan apa yang

terbaik untuk tim,

itulah yang diperlukan oleh studio developer.

3. Tuntutlah pendidikan yang akan mendukung karir kamu.

nah,

ini adalah satu hal yang paling penting. tak semua orang menganggap

pendidikan itu penting. atau mungkin tak semua orang mau bekerja keras

untuk mencapai tingkat pendidikan yang jauh lebih layak.

kebanyakan orang melakukan berbagai penyangkalan seperti

"haduhh, biaya pendidikan mahal." atau "saya anak orang miskin yang tak

mungkin merasakan pendidikan perguruan tinggi."

semuanya tak mustahil kalau kita mau bekerja keras. nah

kebanyakan pekerjaan yang berhubungan dengan developing game, memerlukan

kemampuan bahasa programan.

untuk merangkai berbagai content yang telah dibuat supaya

menjadi produk game yang utuh, dibutuhkan kemampuan programing language

yang memadai.

kalau kamu harus bersekolah di sekolah komputer,

lakukanlah. kalau terbentur masalah biaya, lakukan sambil kerja. kerja

pagi hingga sore, kuliah ketika malam.

dengan begitu secara tak langsung pendidikan akan membuat kamu terbantu dalam mendapatkan apa yang menjadi tujuan kamu.

2. Mulailah membuat game.

sama

halnya dengan berlatih. kalau kamu ingin pandai dalam suatu bidang,

kenapa kamu tak mulai melakukannya? mungkin apa yang kamu buat untuk

yang pertama kalinya, pasti akan terlihat begitu payah.

namun tak ada guru yang lebih baik selain pengalaman. dan

tak ada yang lebih tahu kekurangan dan kelebihan kamu selain dirimu

sendiri.

cobalah membuat sebuah game, mobile game mungkin, secara iseng dan anggaplah kamu sedang mengerjakan hoby yang kamu suka.

atau coba buat developer game kecil kecilan bersama sahabat

kamu. tak tahu bagaimana memulainya? ada internet yang bisa membantu

kamu.

di internet ada banyak orang yang secara cuma cuma bersedia

membagikan tips, trik dan juga tutorial melakukan berbagai hal,

termasuk membuat game.

kenapa kamu tidak melakukan research saja? game apa

sesungguhnya yang ingin kamu buat? apa saja yang diperlukan untuk

membuatnya? serta bagaimana langkah langkah untuk mewujudkannya?

semua itu bisa kamu dapatkan melalui internet, baik itu

forum, facebook group, youtube video artikel blogg, dan lain sebagainya.

intinya, kalau kamu ingin melakukan sesuatu, lakukan saja.

1. Dedikasikan dirimu secara penuh di bidang ini.

ini

adalah yang terpenting dari yang paling penting. untuk mencapai

kesuksesan, kamu harus memiliki dedikasi, serta komitment yang tinggi.

apapun yang orang katakan tentang kamu, bagaimanapun kritik

orang terhadap jalan yang kamu pilih, kamu harus punya komitmen yang

sangat sangat solid.

"pokoknya apapun yang terjadi, saya tak akan pernah

berhenti, sekalipun orang menganggap saya ini gila, aneh, saya akan

buktikan, bahwa saya bisa berprestasi di bidang ini."

seperti itulah contoh dedikasi yang tinggi. mungkin tak

semua orang akan setuju dengan ide yang kamu cetuskan. mungkin tak semua

orang mengerti jalan

apa sesungguhnya yang kamu tempuh. atau mungkin banyak

orang bahkan termasuk keluarga kamu, ikut serta menentang pilihan kamu.

karena tentu saja gaming industri bukan hal yang lumrah di indonesia.

saat saat seperti inilah diperlukan dedikasi yang sangat

sangat tinggi, kemauan keras, serta keinginan keras untuk menunjukkan

kita bisa berprestasi.

dedikasi juga termasuk kerja keras. misal kamu punya self

projek. self projek berarti, projek ini selesai atau tidak, berhasil

atau gagal, memuaskan atau mengecewakan, semuanya tergantung hasil kerja

kamu.

self projek ini juga akan memperlihatkan seberapa jauh kamu berusaha, dan seberapa keras kemauan kamu. Misal kamu menargetkan akan selesai dalam beberapa bulan. untuk mewujudkan itu kamu harus sangat disiplin.

karena tak akan ada yang mendorong dan memerintah kamu.

kamu adalah boss dari dirimu sendiri. dan itu juga berarti, kalau kamu

malas, hasilya pekerjaan kamu akan jadi malas malasan juga. :D

itu juga termasuk kamu harus membuang waktu luang berharga

yang kamu punya seperti bersenang senang, hangout dengan sahabat,

merelakan hobby kamu terbengkalai dan banyak lagi yang seperti itu.

kalau biasanya karyawan dapat libur seminggu sekali, atau

dua hari se minggu, maka disini harus di rubah. kamu harus kerja lebih

giat lagi. bila perlu jangan ambil libur kecuali sakit.

seperti itulah pemikiran seorang depeloper. terutama independent developer. apa kamu siap menjalani itu semua?

By : Unknown

Keyword TERLARANG di YouTube!

0

Kamu suka streaming musik atau nonton film pendek di YouTube? Jika iya, tahukah kamu bahwa ternyata dibalik situs streaming yang menyajikan konten kreatif para pelaku hiburan itu terdapat keyword yang tersembunyi? Ssst, ini dia keyword yang terlarang di YouTube!

Terlarang, bukan berarti tidak boleh dicoba. Malah jika dicoba akan memberikan suatu pengalaman baru yang seru.

Dan tahukah kamu apa yang terjadi jika mengetikan kata kunci "Do the Harlem Shake" di kolom pencarian YouTube? Secara otomatis akan diputar lagu Harlem Shake, dan logo YouTube di pojok kiri atas akan bergerak-gerak. Lalu? Saat terdengar lirik "Do the Harlem Shake", seluruh tampilan YouTube akan bergoyang mengikuti iramanya.

Coba semua keyword tadi di kolom pencarian YouTube pada komputer kamu ya. Resiko ditanggung sendiri. Dan untungnya, tidak ada resiko apa-apa jika kamu mencoba keyword-keyword terlarang tadi.

Terlarang, bukan berarti tidak boleh dicoba. Malah jika dicoba akan memberikan suatu pengalaman baru yang seru.

4 Keyword Rahasia di YouTube

1. Use the Force Luke

Coba ketik "Use the Force Luke" di kolom pencarian YouTube. Hasilnya? Bukannya menampilkan video atau hasil pencarian di YouTube, justru tampilan YouTube kamu jadi bergerak-gerak acak, namun sebenarnya mengikuti gerakan mouse kamu. Jika kamu menggerakan mouse ke kiri, tampilannya akan bergerak seolah-olah kamu melemparkannya ke arah kiri.

2. Beam me up Scotty

"Beam me up, Scotty", kalimat itu diucapkan oleh Kapten Kirk saat hendak melakukan teleportasi di film animasi Star Trek. Nah, coba ketikan "Beam me up Scotty" pada kolom pencarian YouTube kamu, hasilnya? Akan muncul 'pendaran' warna biru yang disertai bintang-bintang, seolah menampilkan aurora di langit.

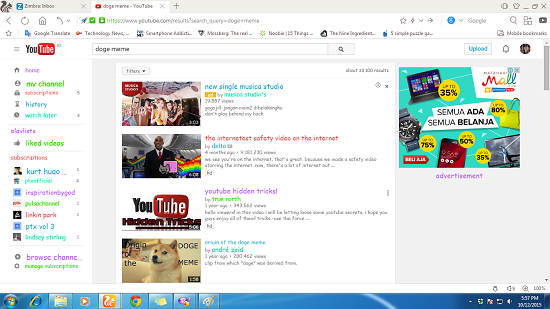

3. Doge meme

Secara default, font yang digunakan oleh YouTube adalah jenis huruf "Arial" berwarna hitam. Tapi, tahukah kamu bahwa kamu bisa dalam sekejap mengubah jenis dan warna huruf yang digunakan di YouTube hanya dengan mengetikan kata kunci "Doge meme"? Coba saja, dan lihat hasilnya!

4. Do the Harlem Shake

Masih ingat fenomena viral tentang lagu Harlem Shake di tahun 2013 silam? Video orang-orang bergoyang dengan lagu Harlem Shake banyak bertebaran di internet.Dan tahukah kamu apa yang terjadi jika mengetikan kata kunci "Do the Harlem Shake" di kolom pencarian YouTube? Secara otomatis akan diputar lagu Harlem Shake, dan logo YouTube di pojok kiri atas akan bergerak-gerak. Lalu? Saat terdengar lirik "Do the Harlem Shake", seluruh tampilan YouTube akan bergoyang mengikuti iramanya.

Coba semua keyword tadi di kolom pencarian YouTube pada komputer kamu ya. Resiko ditanggung sendiri. Dan untungnya, tidak ada resiko apa-apa jika kamu mencoba keyword-keyword terlarang tadi.

By : Unknown

Pengertian Kode ASCII, EBCDIC, SBCDIC

0

ASCII

Kode Standar

Amerika untuk Pertukaran Informasi atau ASCII (American Standard

Code for Information Interchange) merupakan suatu standar internasional dalam

kode huruf dan simbol seperti Hex dan Unicode tetapi ASCII lebih bersifat universal, contohnya 124

adalah untuk karakter "|". Ia selalu digunakan oleh komputer dan

alat komunikasi lain untuk menunjukkan teks. Kode ASCII sebenarnya memiliki

komposisi bilangan biner sebanyak 7 bit. Namun, ASCII disimpan sebagai sandi

8 bit dengan menambakan satu angka 0 sebagai bit significant paling tinggi. Bit

tambahan ini sering digunakan untuk uji prioritas. Karakter control pada ASCII

dibedakan menjadi 5 kelompok sesuai dengan penggunaan yaitu berturut-turut

meliputi logical communication, Device control, Information separator, Code

extention, dan physical communication. Code ASCII ini banyak dijumpai pada

papan ketik (keyboard) computer atau instrument-instrument digital.

Jumlah kode

ASCII adalah 255 kode. Kode ASCII 0..127 merupakan kode ASCII untuk manipulasi

teks; sedangkan kode ASCII 128..255 merupakan kode ASCII untuk manipulasi

grafik. Kode ASCII sendiri dapat dikelompokkan lagi kedalam beberapa bagian:

Kode yang

tidak terlihat simbolnya seperti Kode 10(Line Feed), 13(Carriage Return),

8(Tab), 32(Space)

Kode yang

terlihat simbolnya seperti abjad (A..Z), numerik (0..9), karakter khusus

(~!@#$%^&*()_+?:”{})

Kode yang

tidak ada di keyboard namun dapat ditampilkan. Kode ini umumnya untuk kode-kode

grafik.

Dalam

pengkodean kode ASCII memanfaatkan 8 bit. Pada saat ini kode ASCII telah

tergantikan oleh kode UNICODE (Universal Code). UNICODE dalam pengkodeannya

memanfaatkan 16 bit sehingga memungkinkan untuk menyimpan kode-kode lainnya

seperti kode bahasa Jepang, Cina, Thailand dan sebagainya.

Pada papan

keyboard, aktifkan numlock (tidak terdapat pada laptop), tekan tombol ALT

secara bersamaan dengan kode karakter maka akan dihasilkan karakter tertentu.

Misalnya: ALT + 44 maka akan muncul karakter koma (,). Mengetahui kode-kode

ASCII sangat bermanfaat misalnya untuk membuat karakter-karakter tertentu yang

tidak ada di keyboard.

Tabel

Karakter ASCII

Tabel

berikut berisi karakter-karakter ASCII . Dalam sistem operasi Windows dan

MS-DOS, pengguna dapat menggunakan karakter ASCII dengan menekan tombol Alt+[nomor

nilai ANSI (desimal)]. Sebagai contoh, tekan kombinasi

tombol Alt+87 untuk karakter huruf latin "W" kapital.

Karakter

|

Nilai

Unicode

(heksadesimal) |

Nilai ANSI

ASCII

(desimal) |

Keterangan

|

NUL

|

0000

|

Null

(tidak tampak)

|

|

SOH

|

0001

|

Start of

heading (tidak tampak)

|

|

STX

|

0002

|

Start of

text (tidak tampak)

|

|

ETX

|

0003

|

End of

text (tidak tampak)

|

|

EOT

|

0004

|

End of

transmission (tidak tampak)

|

|

ENQ

|

0005

|

Enquiry

(tidak tampak)

|

|

ACK

|

0006

|

Acknowledge

(tidak tampak)

|

|

BEL

|

0007

|

Bell

(tidak tampak)

|

|

BS

|

0008

|

Menghapus

satu karakter di belakang kursor (Backspace)

|

|

HT

|

0009

|

Horizontal

tabulation

|

|

LF

|

000A

|

Pergantian

baris (Line feed)

|

|

VT

|

000B

|

Tabulasi

vertikal

|

|

FF

|

000C

|

Pergantian

baris (Form feed)

|

|

CR

|

000D

|

Pergantian

baris (carriage return)

|

|

SO

|

000E

|

Shift out

(tidak tampak)

|

|

SI

|

000F

|

Shift in

(tidak tampak)

|

|

DLE

|

0010

|

Data link

escape (tidak tampak)

|

|

DC1

|

0011

|

Device

control 1 (tidak tampak)

|

|

DC2

|

0012

|

Device

control 2 (tidak tampak)

|

|

DC3

|

0013

|

Device

control 3 (tidak tampak)

|

|

DC4

|

0014

|

Device

control 4 (tidak tampak)

|

|

NAK

|

0015

|

Negative

acknowledge (tidak tampak)

|

|

SYN

|

0016

|

Synchronous

idle (tidak tampak)

|

|

ETB

|

0017

|

End of

transmission block (tidak tampak)

|

|

CAN

|

0018

|

Cancel

(tidak tampak)

|

|

EM

|

0019

|

End of

medium (tidak tampak)

|

|

SUB

|

001A

|

Substitute

(tidak tampak)

|

|

ESC

|

001B

|

Escape

(tidak tampak)

|

|

FS

|

001C

|

File

separator

|

|

GS

|

001D

|

Group

separator

|

|

RS

|

001E

|

Record

separator

|

|

US

|

001F

|

Unit

separator

|

|

SP

|

0020

|

Spasi

|

|

!

|

0021

|

Tanda seru

(exclamation)

|

|

"

|

0022

|

Tanda

kutip dua

|

|

#

|

0023

|

Tanda

pagar (kres)

|

|

$

|

0024

|

Tanda mata

uang dolar

|

|

%

|

0025

|

Tanda

persen

|

|

&

|

0026

|

Karakter

ampersand (&)

|

|

‘

|

0027

|

Karakter

Apostrof

|

|

(

|

0028

|

Tanda

kurung buka

|

|

)

|

0029

|

Tanda

kurung tutup

|

|

*

|

002A

|

Karakter

asterisk (bintang)

|

|

+

|

002B

|

Tanda

tambah (plus)

|

|

,

|

002C

|

Karakter

koma

|

|

-

|

002D

|

Karakter

hyphen (strip)

|

|

.

|

002E

|

Tanda

titik

|

|

/

|

002F

|

Garis

miring (slash)

|

|

0

|

0030

|

Angka nol

|

|

1

|

0031

|

Angka satu

|

|

2

|

0032

|

Angka dua

|

|

3

|

0033

|

Angka tiga

|

|

4

|

0034

|

Angka

empat

|

|

5

|

0035

|

Angka lima

|

|

6

|

0036

|

Angka enam

|

|

7

|

0037

|

Angka

tujuh

|

|

8

|

0038

|

Angka

delapan

|

|

9

|

0039

|

Angka

sembilan

|

|

:

|

003A

|

Tanda

titik dua

|

|

;

|

003B

|

Tanda

titik koma

|

|

<

|

003C

|

Tanda

lebih kecil

|

|

=

|

003D

|

Tanda sama

dengan

|

|

>

|

003E

|

Tanda

lebih besar

|

|

?

|

003F

|

Tanda

tanya

|

|

@

|

0040

|

A keong

(@)

|

|

A

|

0041

|

Huruf

latin A kapital

|

|

B

|

0042

|

Huruf

latin B kapital

|